Trong các doanh nghiệp hiện nay, sự gia tăng cộng tác giữa cả người dùng nội bộ và bên ngoài cũng như sự phổ biến của các thiết bị do nhân viên sở hữu, được gọi là BYOD, đã làm tăng nguy cơ rò rỉ dữ liệu vô tình hoặc cố ý. Nguy cơ này đã tăng lên khi việc sử dụng ngày càng nhiều các ứng dụng dành cho thiết bị di động, dịch vụ trên đám mây và phương tiện truyền thông xã hội.

Theo truyền thống, các doanh nghiệp đã kiểm soát quyền truy cập vào dữ liệu bằng cách gán thông tin xác thực cho người dùng và bằng cách định cấu hình quyền và danh sách truy cập trên tài nguyên. Tuy nhiên, kiểm soát quyền truy cập của người dùng không ngăn người dùng được ủy quyền vô tình chia sẻ hoạc hoặc gửi dữ liệu trong email, điều này yêu cầu phải có các hệ thống bảo vệ mới.

Windows Information Protection (WIP) là một tập hợp các công nghệ bảo vệ tổ chức của bạn khỏi rò rỉ dữ liệu vô tình hoặc cố ý mà không có thay đổi đáng kể đối với môi trường doanh nghiệp hoặc ứng dụng của bạn. WIP cung cấp khả năng bảo vệ cho cả thiết bị do doanh nghiệp sở hữu và thiết bị BYOD, đồng thời WIP hoạt động mà không can thiệp vào quy trình làm việc thông thường của nhân viên.

BitLocker cung cấp khả năng bảo vệ hệ điều hành và dữ liệu lưu trên ổ đĩa hệ điều hành và các ổ đĩa khác trên máy tính. Nó giúp đảm bảo rằng dữ liệu được lưu trữ trên máy tính vẫn được mã hóa, ngay cả khi ai đó cố tình can thiệp vào máy tính khi hệ điều hành không hoạt động.

BitLocker cung cấp một giải pháp tích hợp chặt chẽ trong Windows để giải quyết các nguy cơ đánh cắp hay lộ dữ liệu từ các máy tính bị mất, bị đánh cắp hay ngừng hoạt động không đúng cách. Dữ liệu trên máy tính bị mất hoặc bị đánh cắp có thể dễ dàng truy cập trái phép khi người đánh cắp chạy công cụ tấn công dữ liệu hoặc chuyển đĩa cứng của máy tính bị đánh cắp sang một máy tính khác.

BitLocker giúp giảm thiểu truy cập dữ liệu trái phép bằng cách tăng cường bảo vệ file và hệ thống. Ngoài ra, BitLocker giúp bảo vệ dữ liệu không thể truy cập được khi máy tính ngừng hoạt động.

Trong môi trường làm việc hiện đại, với sự gia tăng về số lượng thiết bị di động và thiết bị cá nhân, việc bảo vệ rò rỉ dữ liệu càng cần thiết hơn bao giờ hết. Một trong những nhiệm vụ chính của quản trị viên là quản lý bảo vệ dữ liệu trên tất cả các loại thiết bị.

Bài lab này hướng dẫn cách bạn sử dụng Intune để tạo và quản lý các chính sách WIP thực hiện các biện pháp bảo vệ rò rỉ dữ liệu.

A: Cấu Hình Encrypting File System (EFS)

Task 1: Tạo Folder và cấu Hình Folder View Options

- Tại máy windows 10 đã join domain local logon bằng user domainlocal\aduser1

- Tạo Folder C:\ADUser1

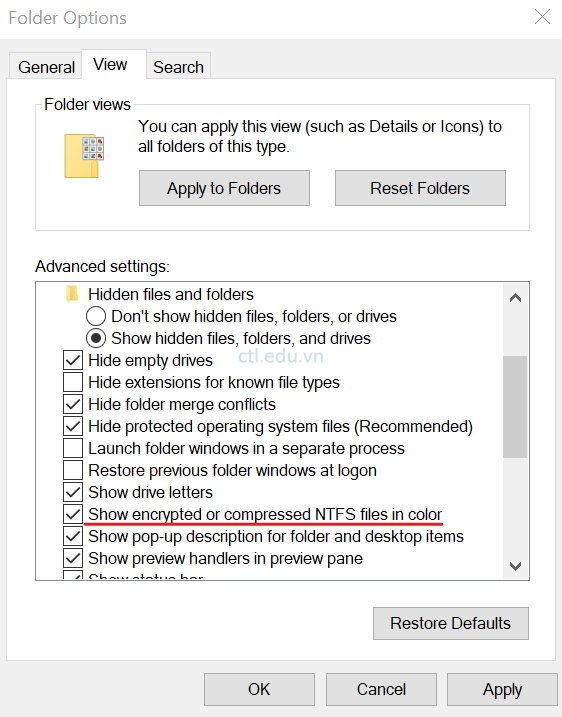

- Tại File Explorer, trên thanh ribbon, chọn tab View chọn Options và chọn Change folder and search options.

- Cửa sổ Folder Options chọn tab View.

- Trong phần Advanced settings tìm và check vào Show encrypted or compressed NTFS files in color, ấn Ok

Task 2: Mã Hóa Folder Dùng EFS Và Backup Certificate

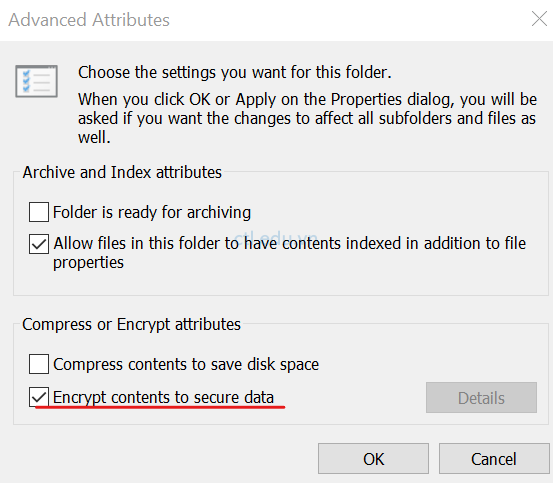

6. Phải chuột vào folder ADUser1, chọn Properties.

7. Cửa sổ ADUser1 Properties ấn Advanced.

8. Cửa sổ Advanced Attributes check chọn Encrypt contents to secure data ấn OK 2 lần.

9. Quan sát thấy folder ADUser1 có màu xanh lá (folder đang mã hóa)

10. Tạo file aduser1.txt có nội dung lưu vào folder C:\ADUser1, quan sát thấy file này cũng có màu xanh lá

11. Tại phần Search trên thanh taskbar, nhập vào certificates và chọn Manage file encryption certificates.

12. Cửa sổ Encrypting File System, ấn Next.

13. Cửa sổ Select or create a file encryption certificate quan sát thông tin certificate của ADUser1, ấn Next.

14. Cửa sổ Back up your certificate or key page, chọn option Back up the certificate or key now, trong phần Backup location chọn C:\backup\backup.pfx, nhập password và ấn Next 2 lần, ấn Close.

Task 3: Kiểm Tra EFS

- Sign out ADUser1, sign in lại bằng user domainlocal\aduser2.

- Mở file C:\ADUser1\ADUser1.txt, không thể xem được nội dung, vì file đã mã hóa.

B. Cấu Hình BitLocker Dùng Intune.

Task 1: Dùng Intune Cấu Hình Device Configuration Policy

- Vào Microsoft Edge, truy cập vào https://endpoint.microsoft.com bằng têncủabạn@customdomain

- Màn hình Microsoft Intune admin center, menu trái chọn Devices, chọn Configuration Profiles, và ấn Create profile

- Màn hình Create a profile nhập các thông tin sau:

- Platform: Windows 10 and later

- Profile type: Templates

- Template name:tìm và chọn Endpoint protection

- Ấn Create

4. Tại tab Basics nhập các thông tin sau:

- Name: Tan Loc enable BitLocker

- Description: Enable Bitlocker for all devices.

- Ấn Next

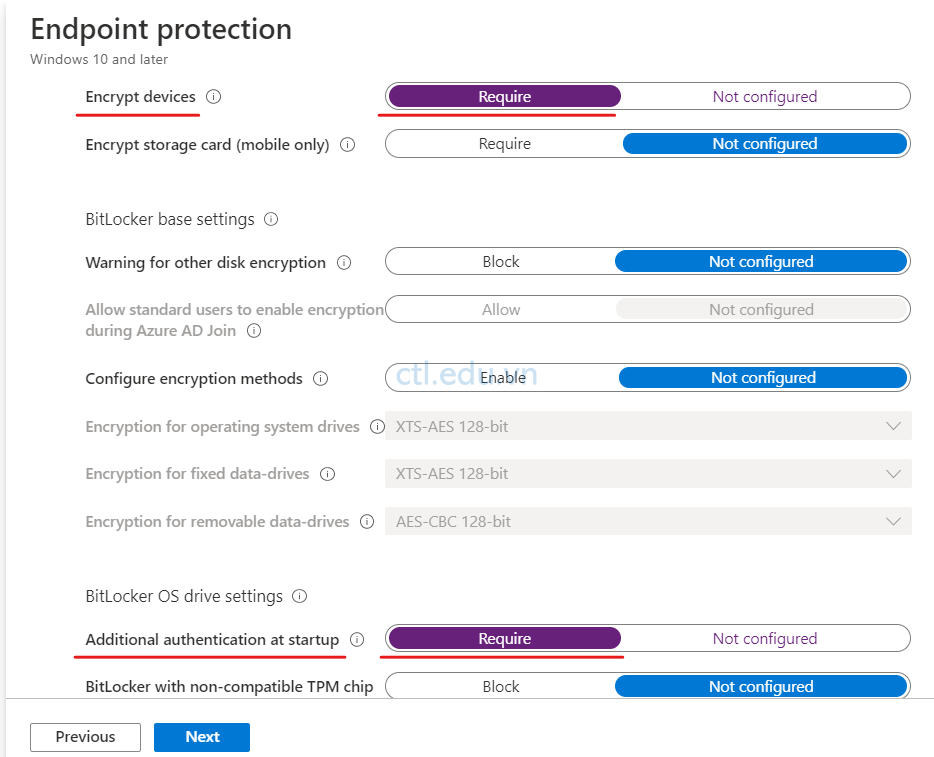

5. Tại tab Configurations settings mở rộng Windows Encryption,

- Trong phần Encrpyt devices chọn Require.

- Trong phần Additonal authentication at startup chọn Require.

- Ấn Next

6. Tại tab Assignments tab, chọn Select groups to include, chọn group Tan Loc Developer Devices, ấn Select, và ấn Next 2 lần.

7. Tại tab Review + create ấn Create.

Task 2: Enable BitLocker

Lưu ý: Nếu bạn thực hiện bài lab này trên Azure VM, sau khi hoàn tất bài lab Azure VM không thể Remote nữa.

- Tại máy windows 10 đã join Azure AD, logon bằng têncủabạn@customdomain

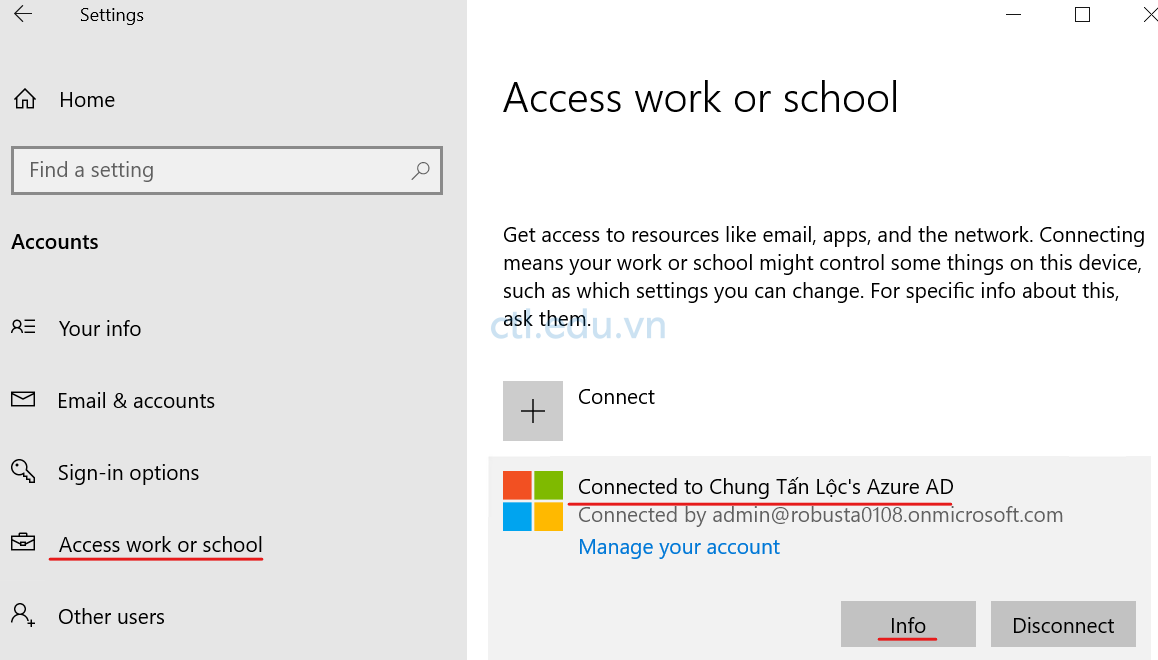

- Vào Start chọn Settings, chọn Accounts và chọn Access work or school.

- Tại Access work or school chọn Connected to Tan Loc’s Azure AD, chọn Info, và chọn Sync.

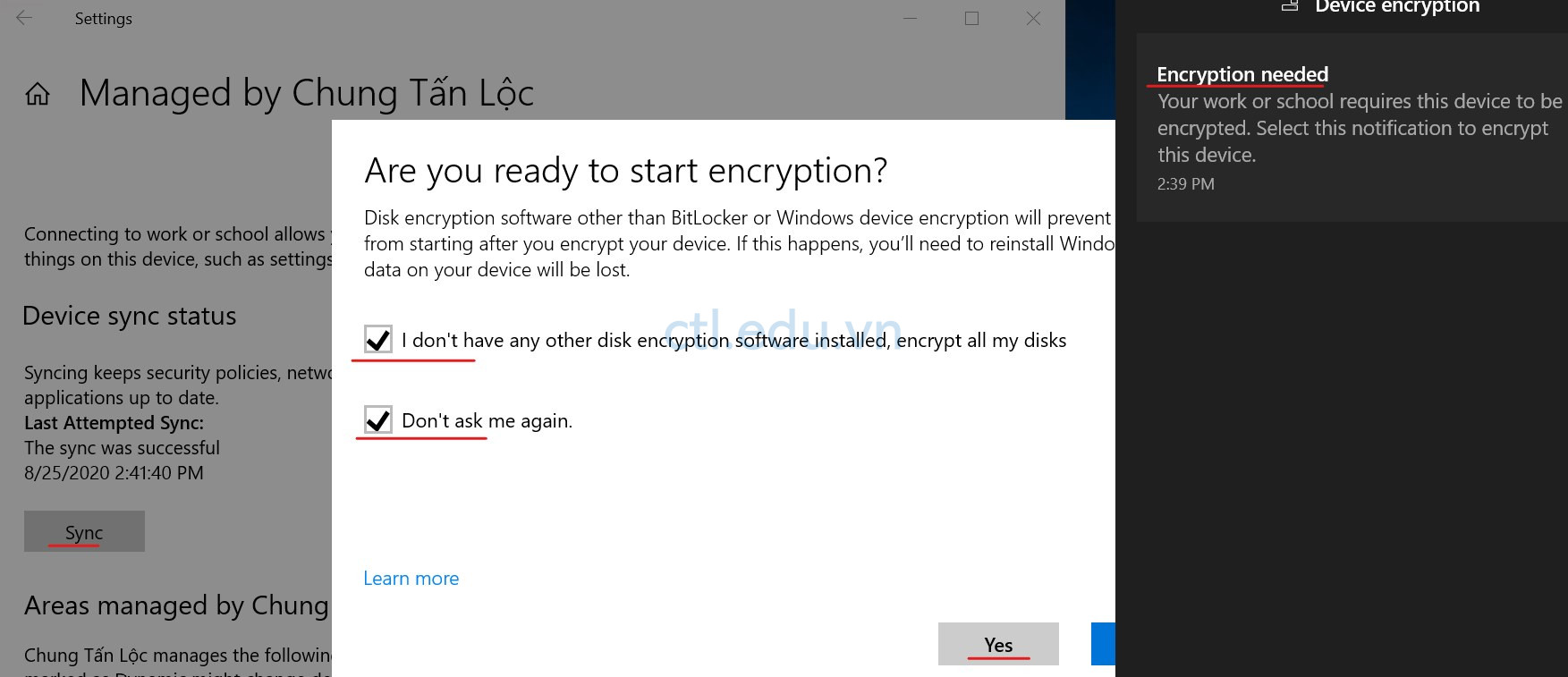

4. Xuất hiện thông báo Encryption needed. (có thể mất vài phút thông báo mới xuất hiện)

5. Cửa sổ On the Are you ready to start encryption? check vào cả 2 checkboxes và ấn Yes.

6. Cửa sổ Choose how to unlock your drive at startup? chọn Enter a password, nhập password 2 lần ấn Next

7. Cửa sổ How do you want to back up your recovery key? chọn Save to your cloud domain account. ấn Next.

8. Cửa sổ Choose how much of your drive to encrypt, chọn Encrypt used disk space only ấn Next.

9. Cửa Sổ Choose which encryption mode to use chọn New encryption mode (best for fixed drives on this device) ấn Next.

10. Cửa sổ Are you ready to encrypt this drive ấn Continue. (Nếu bạn đang dùng Azure VM, sau khi hoàn tất bài lab này sẽ không remote vào được)

11. Chờ Encrypt xong, ấn Close, và restart máy.

12. Khi khởi động lại, nhập password mà bạn đã nhập ở bước 6 ấn Enter để unlock drive.

Task 3: Kiểm Tra BitLocker Protection

- Đăng nhập vào máy vừa khởi động lại, bằng têncủabạn@customdomain.

- Vào File Explorer, phải chuột vào C:\ chọn Manage BitLocker,

- Cửa sổ BitLocker Drive Encryption quan sát trạng thái của C: BitLocker là On

C. Dùng Intune Cấu Hình Windows Information Protection (WIP) Policy.

Task 1: Dùng Intune Tạo WIP Policy

- Vào Microsoft Edge, truy cập vào https://endpoint.microsoft.com bằng têncủabạn@customdomain

- Màn hình Microsoft Intune admin center, menu trái chọn Apps, chọn App protection policies, chọn Create policy và chọn Windows Information Protection .

- Trong phần Name nhập vào Windows 10 WIP test policy, trong phần Enrollment state chọn With enrollment ấn Next

- Tại tab Targeted apps trong phần Protected apps ấn Add.

- Chọn Microsoft Edge và Notepad ấn OK và ấn Next.

6. Tại tab Required settings trong phần Windows Information Protection mode chọn Allow overrides ấn Next.

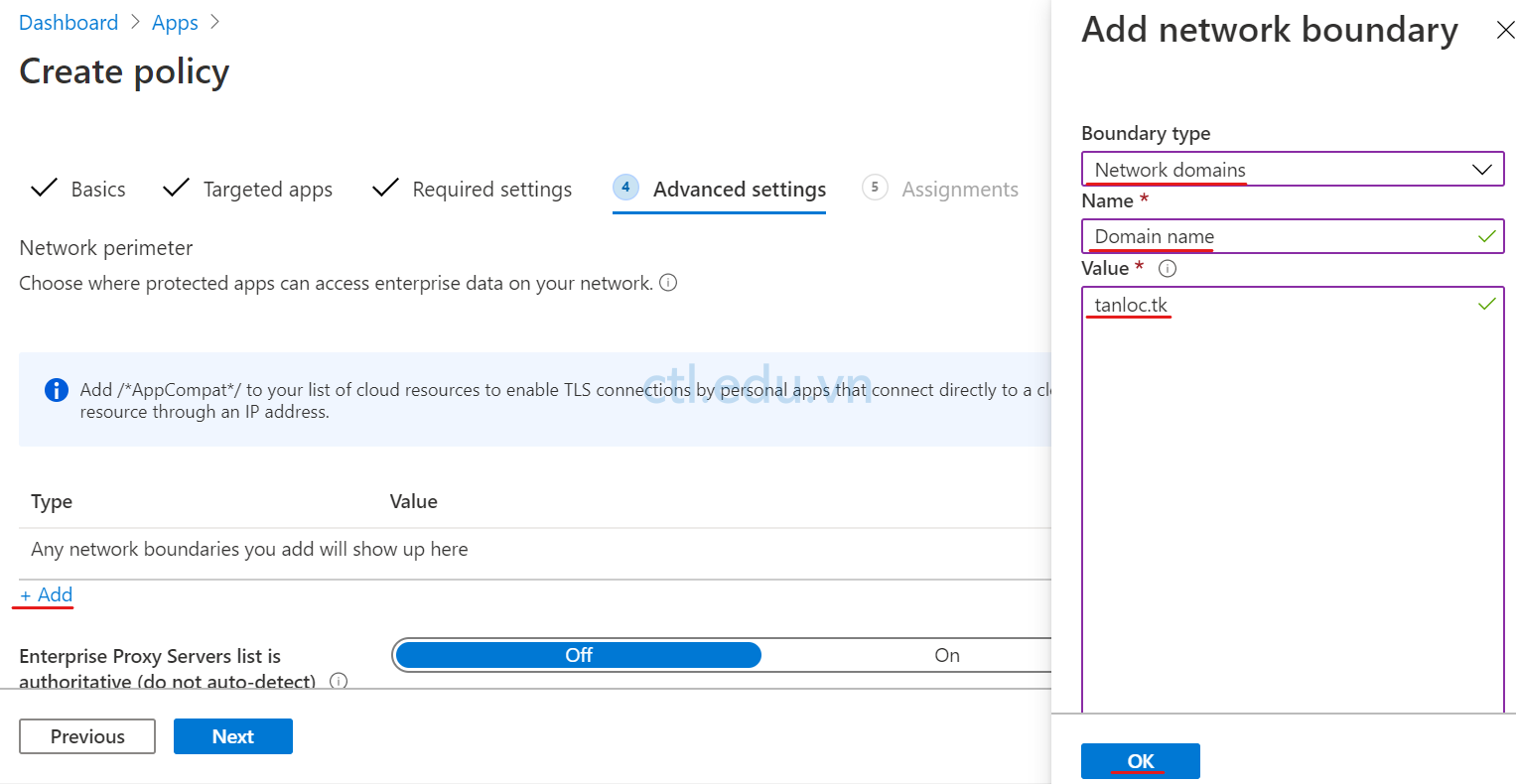

7. Tại Tab Advanced settings trong phần Network Perimeter ấn Add.

8. Cửa sổ Add network boundary nhập các thông tin sau:

- Trong phần Boundary type chọn Network domains.

- Trong phần Name nhập vào Domain name.

- Trong phần Value nhập vào tên customdomain của bạn ấn OK

9. Trở lại Tab Advanced settings trong phần Network perimeter ấn Add lần nữa.

10. Cửa sổ Add network boundary nhập các thông tin sau:

- Trong phần Boundary type chọn Cloud resources.

- Trong phần Name nhập vào Cloud Domain name

- Trong phần Value nhập vào yourtenant.sharepoint.com|yourtenant-my.sharepoint.com|yourtenant-files.sharepoint.com, ấn OK. (lưu ý: thay yourtenant bằng tenant của bạn)

11. Trở lại Tab Advanced settings trong phần Network perimeter ấn Add lần thứ 3.

12. Cửa sổ Add network boundary nhập các thông tin sau:

- Trong phần Boundary type chọn IPv4 ranges.

- Trong phần Name nhập vào IPv4 Range

- Trong phần Value nhập vào 10.0.0.1-10.0.0.190 ấn OK.

13. Trở lại Tab Advanced settings ấn next

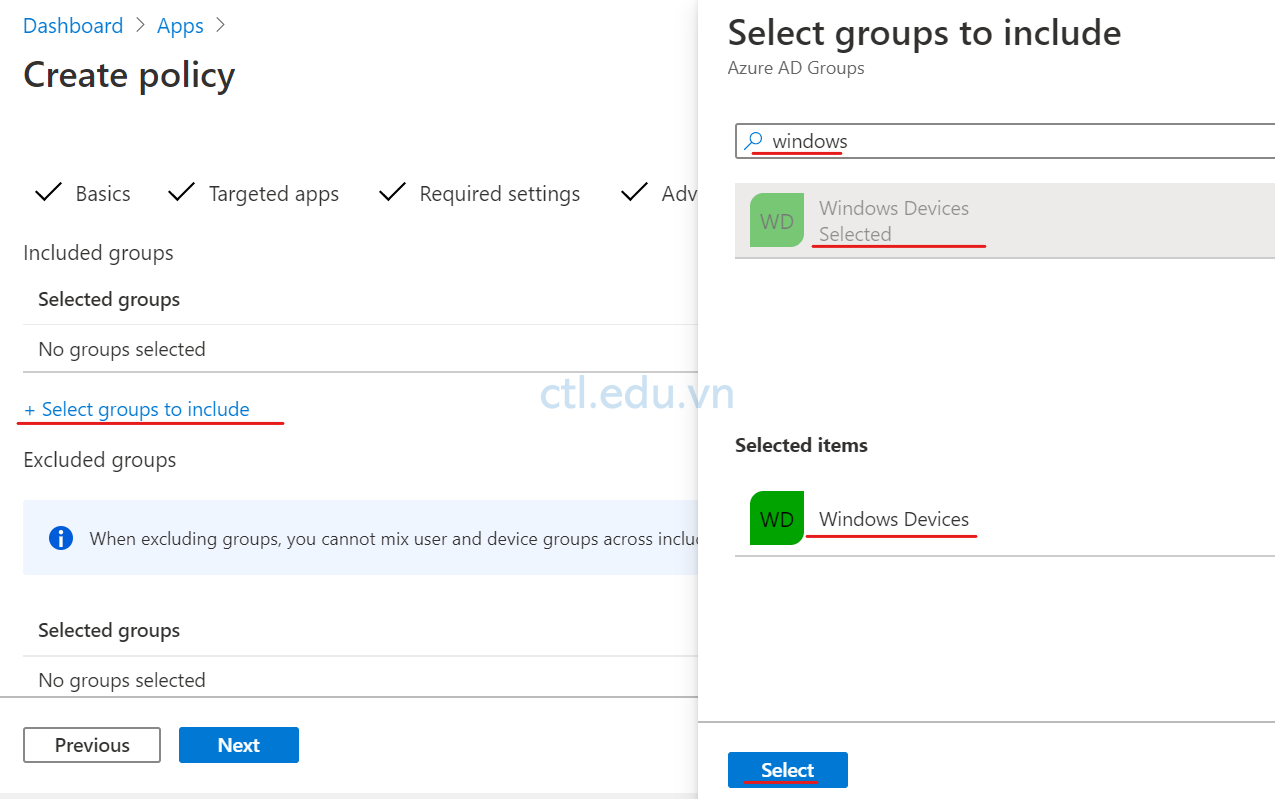

14. Tại Tab Assignments trong phần Included Groups chọn Select groups to include.

15. Tìm và chọn Windows devices ấn Select, ấn Next và ấn Create.

Task 2: Tạo và Upload Data Recovery Agent (DRA) Certificate

- Tại máy bạn đã thực hiện EFS, vào Start chọn Windows PowerShell.

- Tại Windows PowerShell thực hiện lệnh sau để tạo 2 file .cer và .pfx:

- md c:\Cert

- cd \

- cd cert

- Cipher /r:aduser1 (nhập password 2 lần, lưu ý khi nhập pass, con trỏ đứng yên)

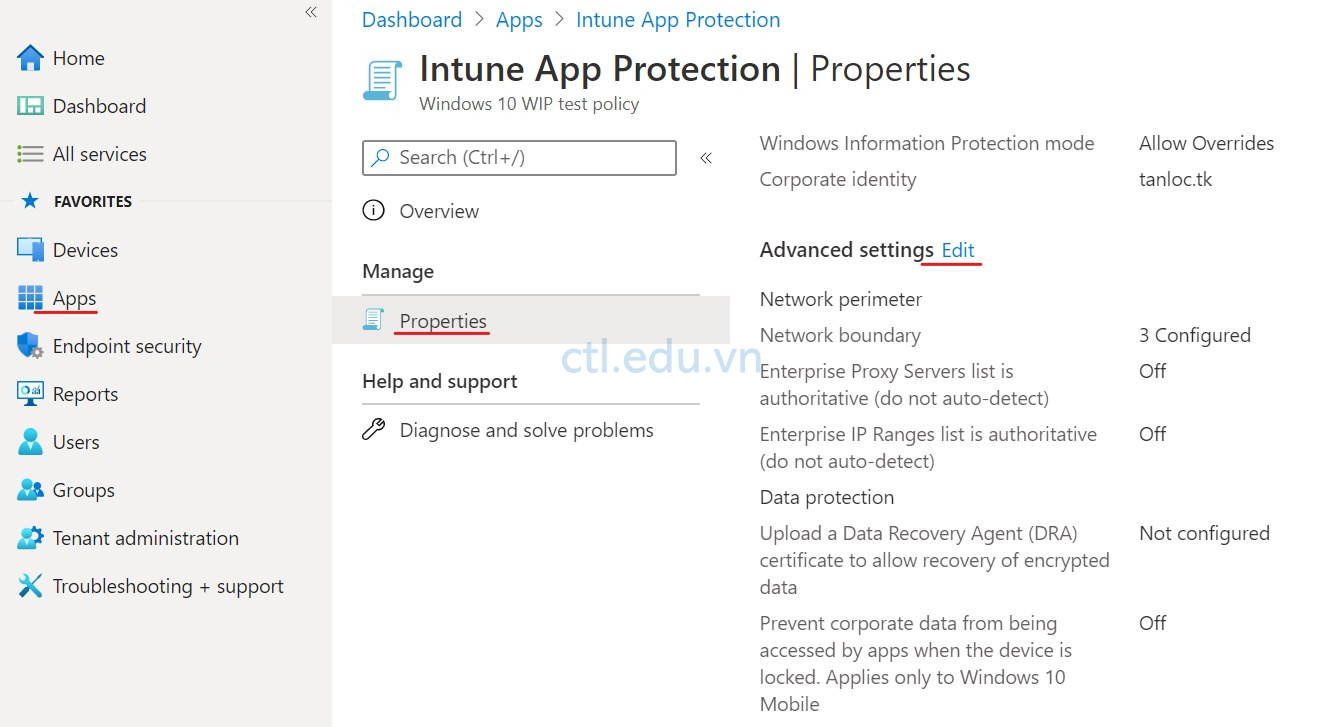

3. Trở lại Màn hình Microsoft Intune admin center, menu trái chọn Apps, chọn App protection policies, chọn Windows 10 WIP test policy mà bạn đã tạo ở task 1.

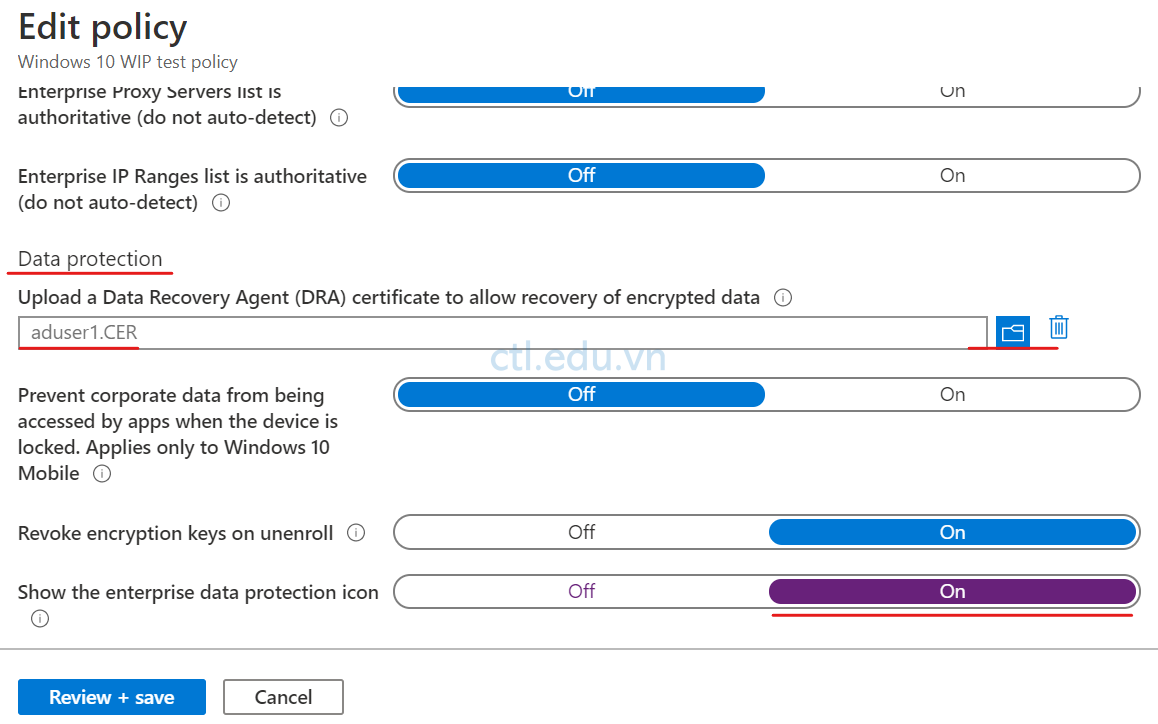

4. Menu trái chọn Properties, trong phần Advanced settings Edit.

5. Trong phần Data protection, ấn Browse icon, chọn file .cer bạn đã export ở bước 2

6. Trong phần Show the enterprise data protection icon chọn On.

7. Ấn Review + save, và ấn Save.

Task 3: Đồng Bộ và Kiểm Tra WIP Policy

- Tại máy windows 10 đã join domain local logon bằng user domainlocal\aduser1

- Vào Start chọn Settings, chọn Accounts và chọn Access work or school.

- Tại Access work or school chọn Connected to Tan Loc’s Azure AD, chọn Info, và chọn Sync.

- Vào Microsoft Edge, truy cập trang https://yourtenant.sharepoint.com.

- Vào Internet Explorer truy cập trang https://yourtenant.sharepoint.com. (thay yourtenant bằng tenant của bạn)

- Internet Explorer sẽ không truy cập được do không phải là App được phép truy cập.

D. Dùng Intune Cấu Hình Windows Defender

Task 1: Dùng Windows Defender Thực Hiện Quick Scan

- Tại máy đã join domain local. logon bằng quyền administrator

- Vào Start, chọn Settings, chọn Update & Security, và chọn tab Windows Security.

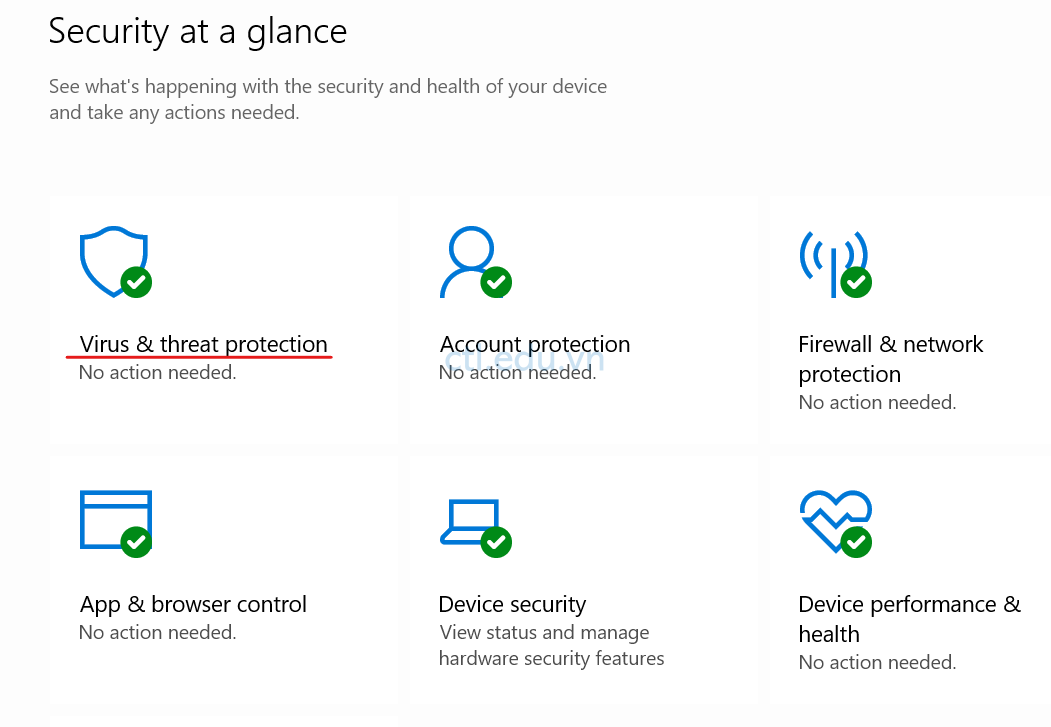

- Cửa sổ Windows Security ấn Open Windows Security.\

- Cửa sổ Security at a glance chọn Virus & threat protection.

- Cửa sổ Virus & threat protection ấn Quick scan.

- Chờ scan xong, xem kết quả và đóng cửa sổ Windows Security.

Task 2: Dùng Intune cấu Hình Windows Defender

- Vào Microsoft Edge, truy cập trang https://endpoint.microsoft.com. bằng user têncủabạn@customdomain

- Màn hình Microsoft Intune admin center, menu trái chọn chọn Devices, chọn Configuration profiles, và ấn Create profile.

- Cửa sổ Create a profile chọn

- Platform: Windows 10 and later.

- Profile Type: chọn Templates

- Template name:tìm và chọn Endpoint protection.

- ấn Create.

4. Tại Tab Basics trong phần Name nhập vào Windows Defender, ấn Next.

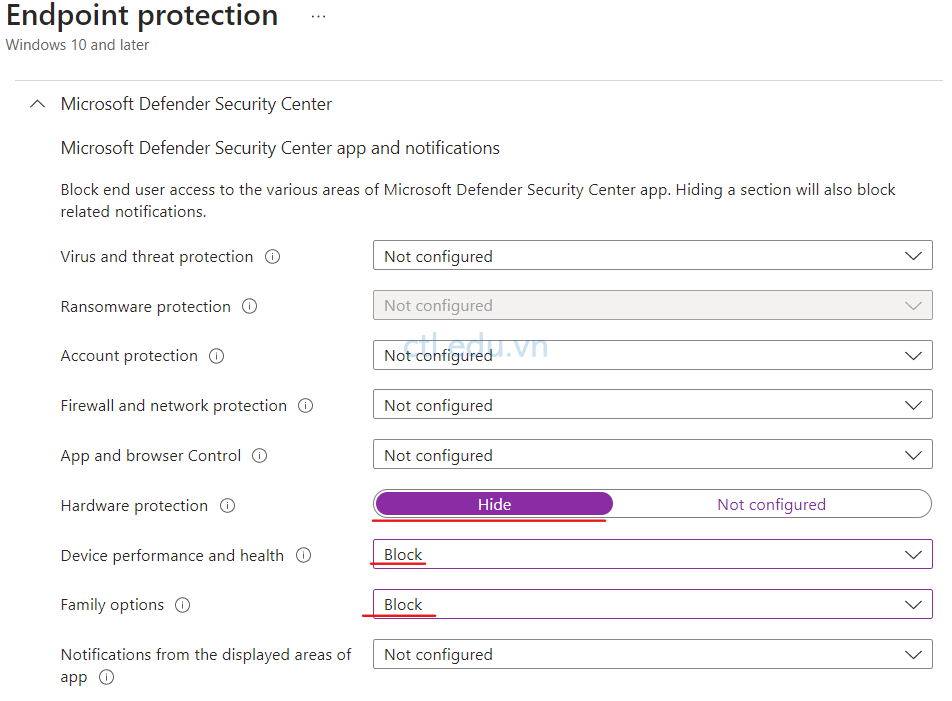

5. Tại tab Configuration settings mở rộng Windows Defender Security Center:

- Các mục Family options, và Device Performance and Health chọn Block, Hardware protection chọn Hide.

- Mục IT contact information chọn Display in app and in notifications.

- Mục IT organization name, Nhập vào TanLoc IT.

- Mục IT department phone number or Skype ID, nhập số điện thoại của bạn.

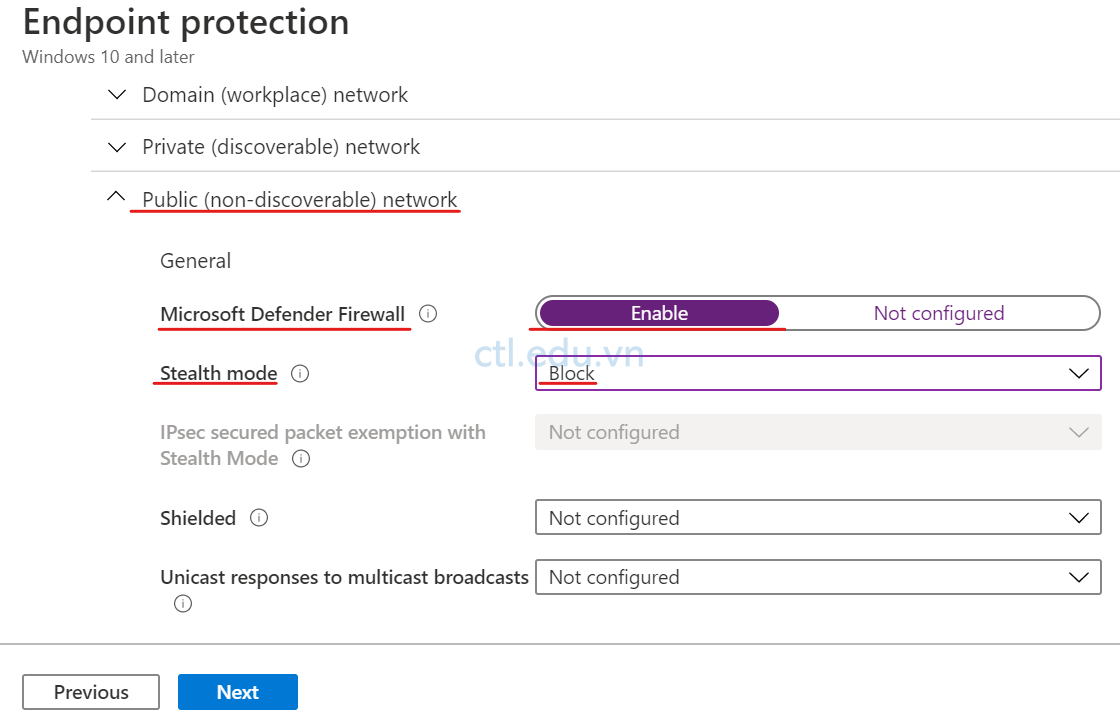

6. Tại tab Configuration settings mở rộng Windows Defender Firewall:

- Mục File Transfer Protocol chọn Block

- Mở rộng Public (non-discoverable) network, mục Microsoft Defender Firewall chọn Enable và mục Stealth mode chọn Block

7. Ấn Next, tại tab Assignments tab, chọn Select groups to include tìm và chọn group Tan Loc Developers Devices ấn Select.

8. Ấn Next 2 lần, tại tab Review + Create ấn Create.

9. Màn hình Microsoft Intune admin center, menu trái chọn chọn Devices, chọn All Devices, chọn một máy đã join Azure AD chọn Sync (chờ vài phút)

Task 3: Kiểm Tra

- Tại máy đã join vào Azure AD mà bạn đã sync ở bước 9 task 2. logon bằng quyền user3@customdomain

- Vào Start, chọn Settings, chọn Update & Security, và chọn tab Windows Security.

- Cửa sổ Windows Security quan sát không thấy Device performance & health (vì đã áp chính sách từ Intune)

Hoàn tất bài Lab

Mr-CTL