Module 2 Lab Windows server 2019 hướng dẫn bạn lên Additional domain trên Windows Server Core 2019. Bài Lab cũng hướng dẫn bạn tạo Group Policy Objects (GPO) và cài đặt enterprise certification authority (CA).

- Để thực hiện bài lab này bạn sử dụng mô hình đã thực hiện ở module 1 .

- Sau khi hoàn thành bài lab bạn có thể:

- Deploy a new domain controller on Server Core.

- Configure Group Policy.

- Deploy, manage, and use digital certificates

Exercise 1: Triển khai Additional domain controller trên Server Core

Exercise 1 bạn sẽ dùng chức năng Remote Server để lên additional domain trên Server Core, bài lab gồm các bước.

- Triển khai AD DS trên Windows Server Core server.

- Quản lý AD DS objects dùng GUI tools và Windows PowerShell.

1. Vào Hyper-V Manager, connect vào máy domain controller DC1.

2. Tại máy DC1, vào Server Manager.

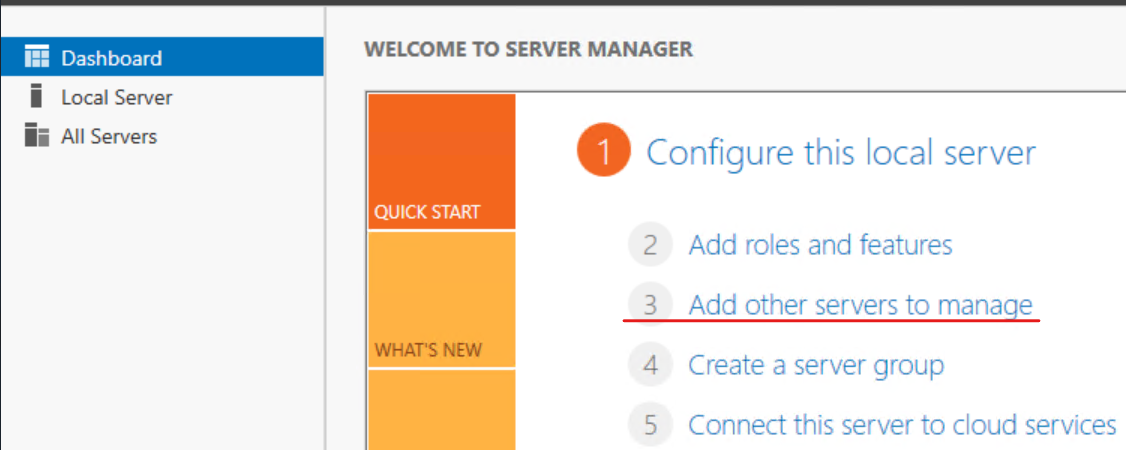

3. Màn hình Server Manager chọn 3. Add other Server to Manage.

4. Cửa sổ Add Server, trong phần Name: nhập vào ServerCore ấn Find Now

5. Chọn ServerCore vừa tìm thấy, ấn nút mũi tên sang phải, ấn OK

6. Trở về cửa sổ Server manage, chọn 1. Add Roles and Features

7. Cửa sổ before you begin ấn next, màn hình Select Installation Type ấn next.

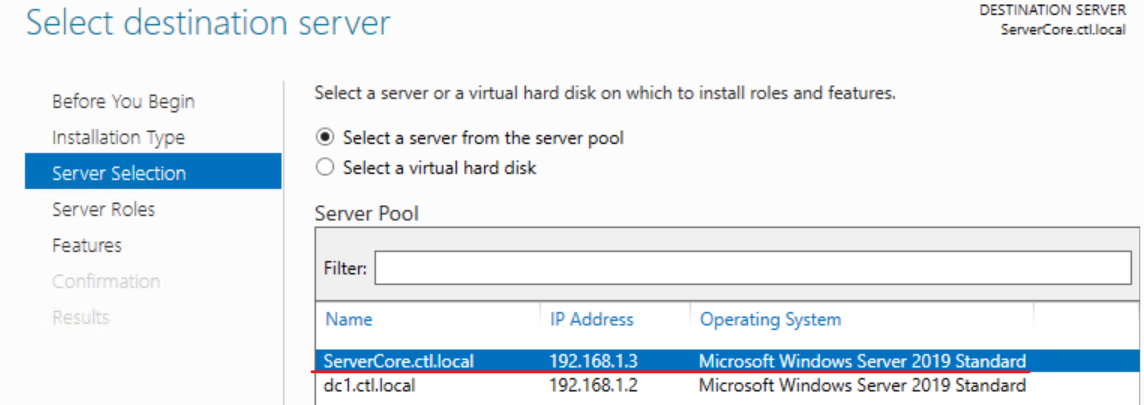

8. Cửa sổ Select Destination Server, chọn ServerCore, ấn Next.

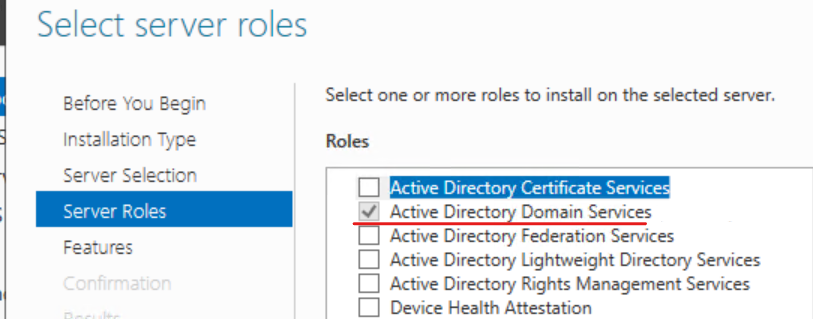

9. Cửa sổ Select Server Role, check chọn Active Directory Domain Services, Hộp thoại Add Roles and Features Wizard, chọn Add Features, ấn Next.

10. Cửa sổ Select features, chọn Next 2 lần.

11. Cửa sổ Confirm installation selections, nhấn Install để cài đặt.

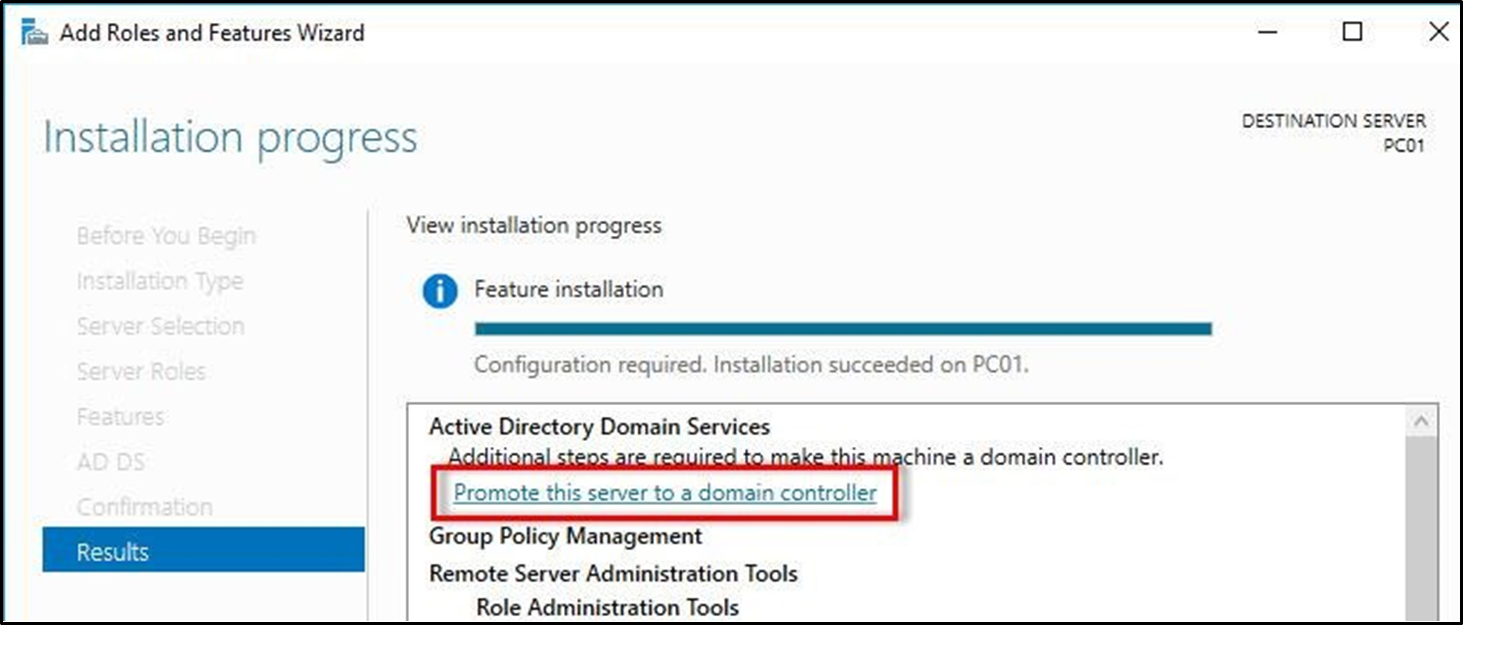

12. Sau khi cài đặt thành công, trong cửa sổ Installation progress, chọn dòng Promote this server to a domain controller. tiến hành lên additional domain trên Server Core. (nếu bạn đã đóng cửa sổ này, bạn có thể vào Icon dấu chấm than ở gốc trên bên phải chọn Promote this server to a domain controlle

13. Cửa sổ Deployment Configuration, chọn Add a domain controller to an existing domain. Trong ô domain, nhập vào CTL.local (tên domain của bạn), ấn Change nhập vào ctladministrator và password (thay ctl bằng domain của bạn) ấn Next

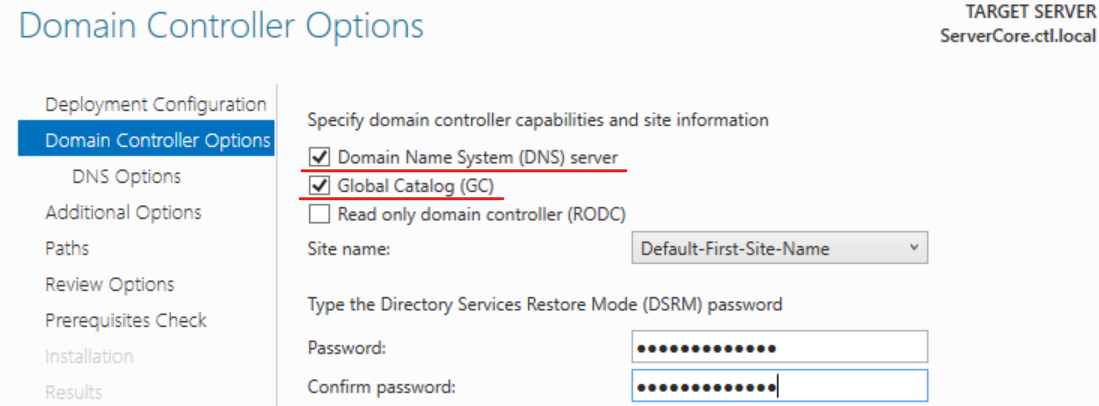

14. Cửa sổ Domain Controller Options, để nguyên các tùy chọn, nhập P@ssword vào ô Password và Confirm Password, chọn Next.

15. Cửa sổ DNS Options, ấn next.

16. Cửa sổ Additional Options, ấn 3 next lần. ấn Install, chờ quá trình lên doamin hoàn tất, ấn Close.

1. Tại command prompt Server Core, Nhập vào lệnh Powershell, ấn Enter. (chuyển sang sử dụng PowerShell)

2. Tại PowerShell thực hiện lệnh sau để tạo OU HCM (thay CTL.Local bằng doamin của bạn)

New-ADOrganizationalUnit -Name:"HCM" -Path:"DC=ctl,DC=local" -ProtectedFromAccidentalDeletion:$true

3. Dùng lệnh sau để tạo user tanloc trong OU HCM (thay CTL.Local bằng doamin của bạn)

New-ADUser -Name tanloc -DisplayName "Tan Loc" -GivenName Loc -Surname Tan -Path "ou=hcm,dc=ctl,dc=local"

4. Dùng lệnh sau để set password cho user tanloc (password hiện tại là password trắng, nhập lại password 2 lần)

Set-ADAccountPassword tanloc

5. Dùng lệnh sau để enable user tanloc

Enable-ADAccount tanloc

6. Trở lại máy Dc1, vào Run gõ lệnh DSA.MSC. Kiểm tra đã có user tanloc trong OU HCM.

7. Trở lại máy ServerCore, thực hiện tiếp lênh sau để tạo Global Security Group là IT trong OU HCM

New-ADGroup IT -Path "ou=HCM,dc=ctl,dc=local" -GroupScope Global -GroupCategory Security

8. Add user tanloc vào Group IT

Add-ADGroupMember IT -Members tanloc

9. Xem lại user trong Group IT

Get-ADGroupMember IT

Exercise 2: Cấu Hình Group Policy

Phần này bạn sẽ cấu hình group policy cho phép user logon locally, và các chính sách về password cũng như các chính sách khác cho user.

Exercise 2 gồm các phần sau:

- Cho phép user logon locally.

- Chính sách về mật khẩu (Password Policy)

- Tạo GPO mới, link và Kiểm tra GPO.

1. Tại máy DC1, vào Run gõ lệnh GPMC.MSC.

2. Tại cửa sổ Group policy management chọn Forest: CTL.LOCAL > Domains > CTL.LOCAL> Domain Controller. chuột phải Default Domain Controllers Policy, chọn Edit

3. Cửa sổ Group policy management edit chọn Computer Configuration > Policies > Windows Settings > Security Settings > Local Policies > User Rights Assignment, double click vào mục Allow log on locally

4. Cửa sổ Allow log on locally properties, ấn Add User or Group, nhập vào user cần logon locally (trong bài lab này Tôi nhập Users với mục đích cho phép mọi user được phép logon locally vào máy domain controller), chọn Check Names, sau đó ấn OK 2 lần

5. Vào Run gõ lệnh GPupdate /force.

6. Tại máy DC1, logout user administrator, logon vào user tanloc thành công.

7. Logout user tanloc, logon vào user administrator để thực hiện task tiếp theo.

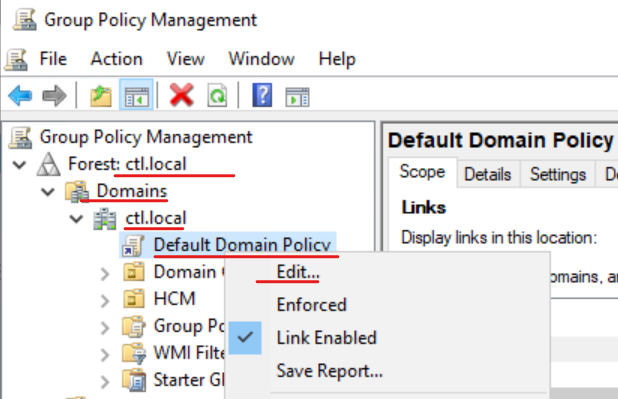

1. Tại máy DC1, vào Run gõ lệnh GPMC.MSC để vào lại Group Policy Management

2. Cửa sổ Group Policy Management chọn Forest: CTL.LOCAL > Domains > CTL.LOCAL. Chuột phải Default Domain Policy, chọn Edit

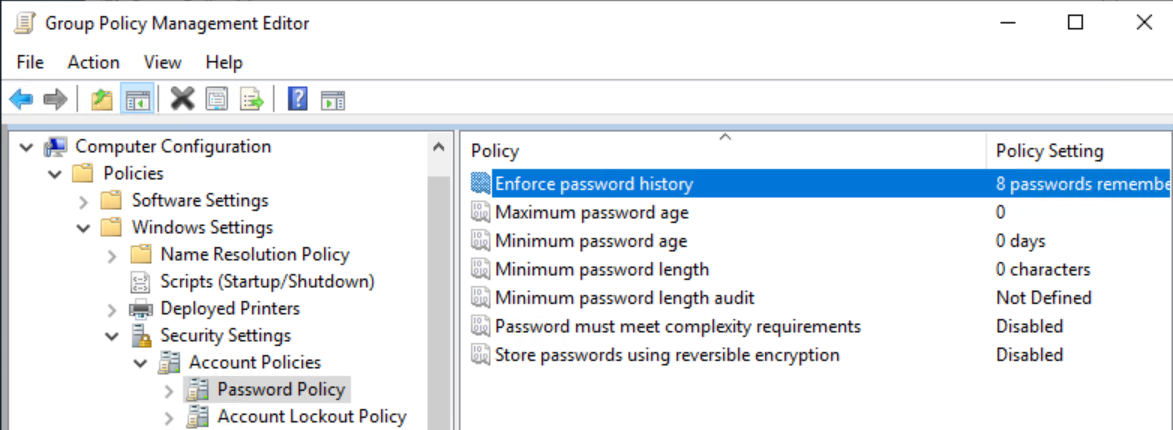

3. Tại cửa sổ Group Policy management Edit chọn Computer Configuration > Windows Settings > Security Settings > Account Policy > Password Policy.

4. Double click vào từng policy bên phải và sửa lại các giá trị như sau:

- Enforce password history: 8

- Maximum password age: 0

- Minimum password length: 0

- Password must meet complexity requirements: Disabled

5. Vào run gõ lệnh GPUPDATE /FORCE

6. Vào Run gõ lệnh DSA.MSC tạo thêm user LocChung với password đơn giản thành công.

1. Tại mày DC1, vào Run gõ lệnh GPMC.MSC.

2. Cửa sổ Group Policy Managementchọn Forest: CTL.LOCAL > Domains > CTL.LOCAL, phải chuột vào Group Policy Objects chọn New, trong phần Name nhập vào HCM Policy ấn Ok.

3. Phải chuột vào HCM policy vừa tạo chọn Edit.

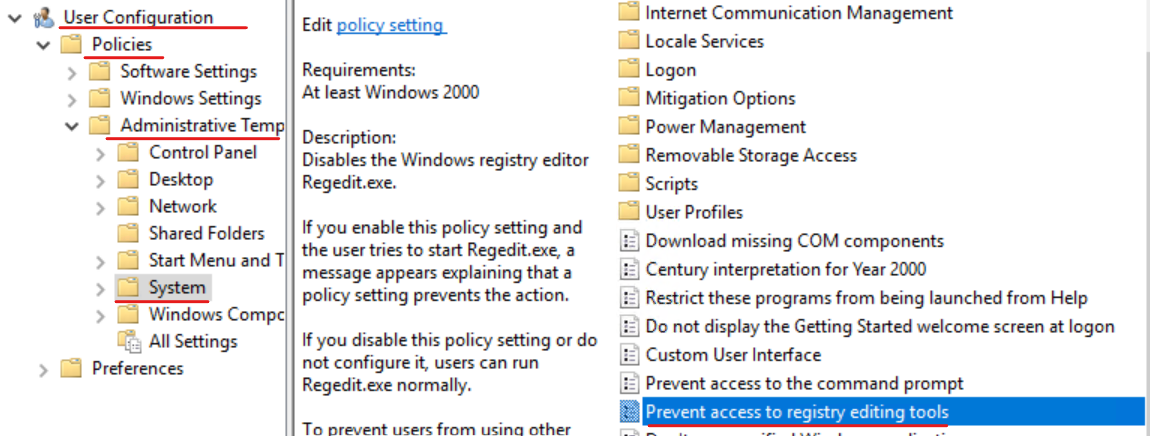

4. Cửa sổ Group Policy management Editor chọn:

User Configuration \ Policies \ Administrative Templates \ System

5. Cửa sổ bên phải double click vào Prevent access to registry editing tools chọn Enabled, ấn Ok

6. Cửa sổ Group Policy management Editor tiếp tục chọn:

User Configuration \ Policie \ Administrative Templates Policy\ Control Panel \ Personalization

7 Double Click Screen saver timeout policy chọn enabled và nhập vào 600 seconds ấn Ok

8. Double Click vào Password protect the screen saver, chọn enable

9. Đóng cửa sổ Group Policy management Editor

10. Trở lại cửa sổ Group Policy management, phải chuột vào OU HCM chọn link an Existing GPO, chọn HCM policy ấn OK.

11. Vào run gõ lệnh GPUPDATE /FORCE

12. Logout user administrator, logon user tanloc, vào Run gõ lệnh REGEDIT, không thể thực hiện.

Mr CTL