Các thành phần Azure networking cung cấp một loạt các chức năng và dịch vụ có thể giúp các bạn thiết kế và xây dựng cơ sở hạ tầng trên Azure. Bạn có thể sử dụng VNets để cung cấp và quản lý các mạng riêng ảo (VPN), hay liên kết VNets với VNets khác trong Azure hoặc với cơ sở hạ tầng mạng tại chỗ của bạn.

Lab Microsoft Azure Module 4 hướng dẫn bạn tạo Virtual networking (VNet), tạo subnet, liên kết máy ảo vào Virtual networking, quản lý IP Address và DNS Name Resolution.

Exercise 1. Tạo Virtual Networks

1. Tại Azure portal, menu trái chọn Virtual Networks và ấn Add

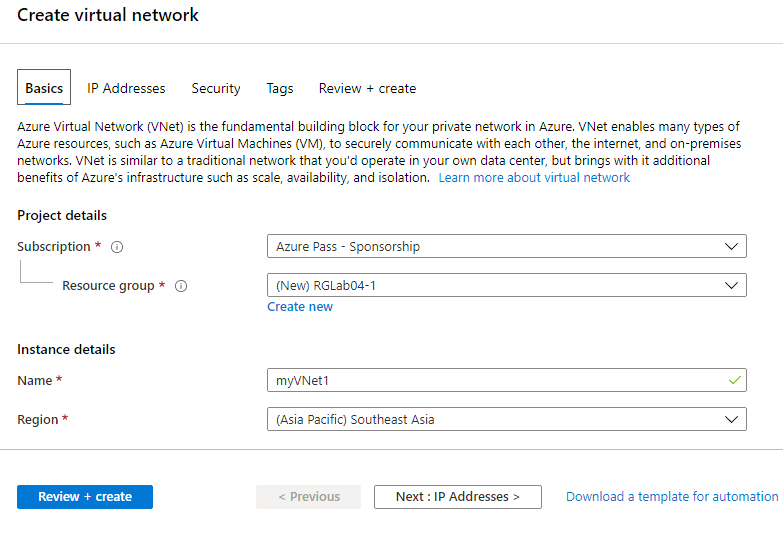

2. Màn hình Create virtual network nhập các thông tin sau và ấn Create

- Subscription: chọn Subscription của bạn.

- Resource group: Ấn Create new và nhập vào RGLab04-1 ấn Ok

- Name: myVNet1.

- Region: Southeast Asia

- ấn Next: IP Address

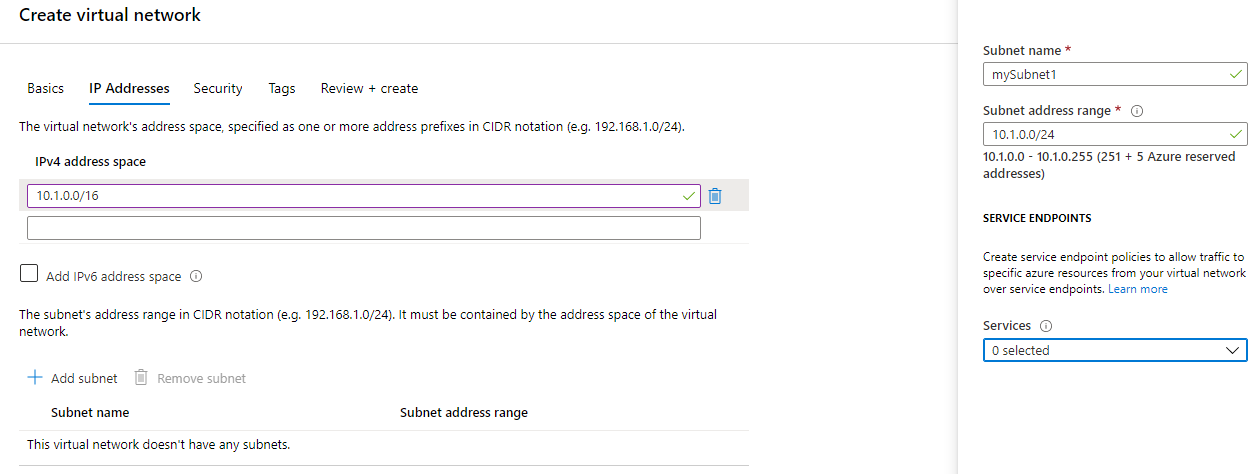

- IPV4 Address Space:10.1.0.0/16.

- ấn Add subnet

- Subnet: name nhập vào mySubnet1.

- Address range: 10.1.0.0/24

- Các giá trị còn lại để mặc định.

- ấn Add

- ấn Review + Create

- ấn Create

3. Màn hình Virtual Networks Kiểm tra thấy có Virtual Network vừa tạo

1. Vào PowerShell thực hiện lệnh sau và đăng nhập vào email và password bạn đăng ký

Azure Login-AzAccount

2. Tại PowerShell thực hiện lệnh:

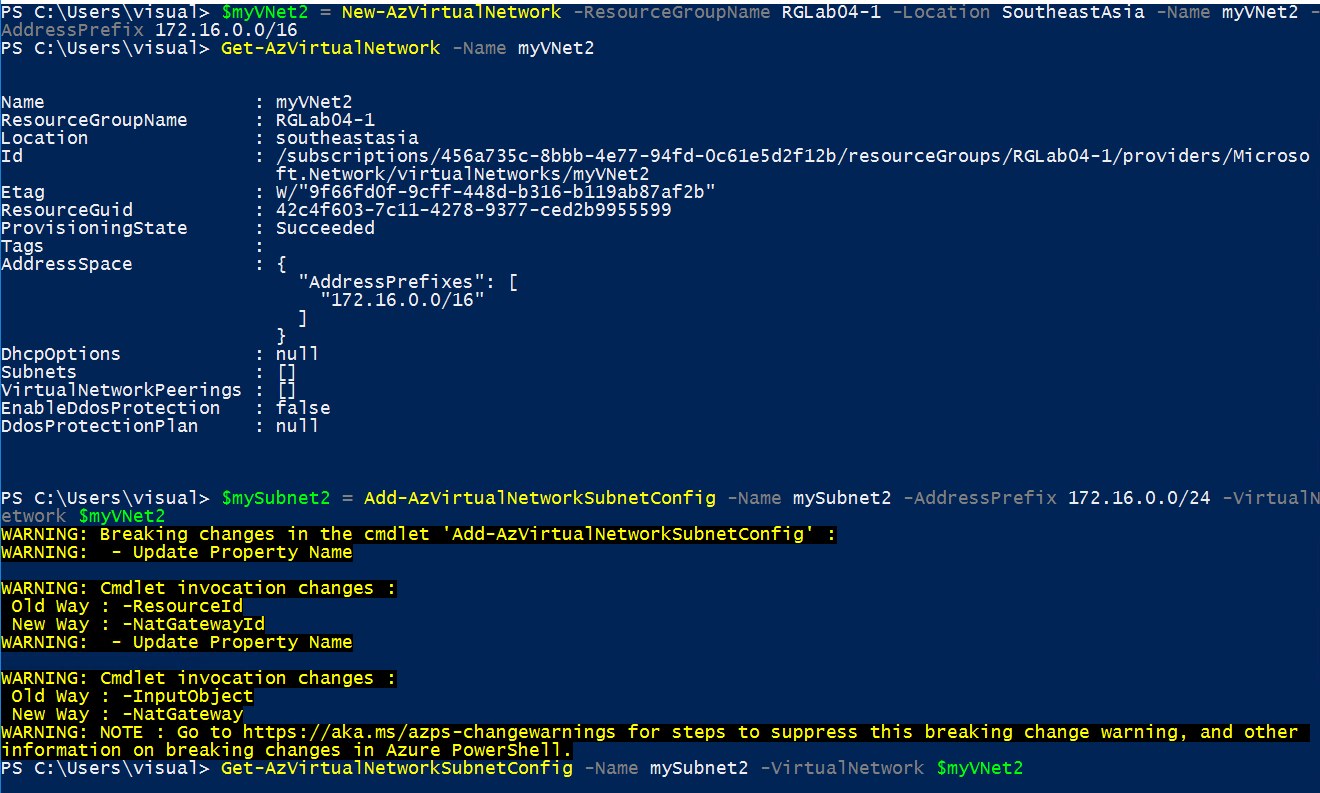

$myVNet2 = New-AzVirtualNetwork -ResourceGroupName RGLab04-1 – Location SoutheastAsia -Name myVNet2 -AddressPrefix 172.16.0.0/16

3. Trở về Portal kiểm tra thấy myVnet2 đã được tạo, hay tại PowerShell dùng lệnh sau để kiểm tra

Get-AzVirtualNetwork -Name myVNet2

4. Tiếp tục thực hiện lệnh sau để tạo Subnet

$mySubnet2 = Add-AzVirtualNetworkSubnetConfig -Name mySubnet2 – AddressPrefix 172.16.0.0/24 -VirtualNetwork $myVNet2

5. Kiểm tra lại Subnet vừa tạo dùng lệnh:

Get-AzVirtualNetworkSubnetConfig -Name mySubnet2 -VirtualNetwork $myVNet2

6. Liên kết Subnet với Virtual Network dùng lệnh:

$mySubnet2 | Set-AzVirtualNetwork

7. Trở về Portal, chọn myVnet2 menu trái chọn Subnet thấy MySubnet2 đã được tạo

Exercise 2. Tạo VMs với nhiều NICs

1. Vào PowerShell (x86), thực hiện lệnh az login, đăng nhập vào email và password bạn đăng ký Azure.

2. Trở lại PowerShell (x86) thực hiện lệnh sau để tạo Virtual network và subnet1

az network vnet create –resource-group RGlab04-1 –name myVnet3 — address-prefix 172.16.0.0/16 –subnet-name subnet1 –subnet-prefix 172.16.0.0/24

3. Tạo thêm subnet2 bằng lệnh:

az network vnet subnet create –resource-group RGLab04-1 –vnet-name myVnet3 –name subnet2 –address-prefix 172.16.1.0/24

4. Tạo network security group bằng lệnh sau:

az network nsg create –resource-group RGLab04-1 –name myNetworkSecurity

1. Tạo MyNic1 kết nối đến Subnet1

az network nic create –resource-group RGLab04-1 –name myNic1 –vnet-name myVnet3 –subnet subnet1 –network-security-group myNetworkSecurity

2. Tạo MyNic2 kết nối đến Subnet2

az network nic create –resource-group RGLab04-1 –name myNic2 –vnet-name myVnet3 –subnet subnet2 –network-security-group myNetworkSecurity

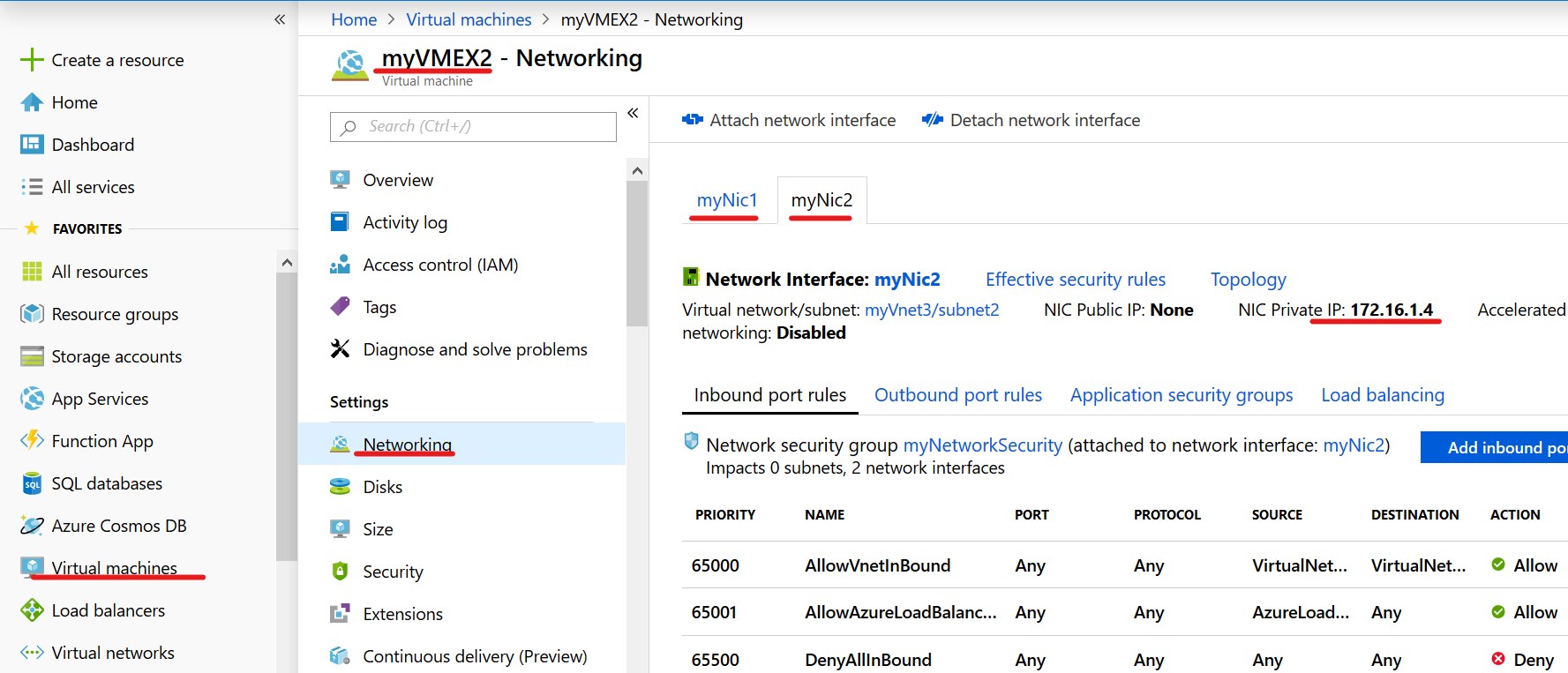

1. Dùng lệnh sau tạo VM có 2 card mạng là Mynic1 và Mynic2

az vm create –resource-group RGLab04-1 –name myVMEX2 –image UbuntuLTS –size Standard_DS3_v2 –admin-username azureuser –generate- ssh-keys –nics myNic1 myNic2

2. Chờ tạo VM xong, trở về Portal chọn Virtual Machines, chọn VM myVMEX2, kiểm tra VM có 2 card mạng.

3. Đóng Powershell (x86)

Exercise 3. Quản lý IP Addresses

1. Vào Start menu, phải chuột vào Windows PowerShell chọn Run as administrator.

2. Tại Windows PowerShell thực hiện lệnh Login-AzAccount, đăng nhập vào bằng email và password bạn đăng ký Azure.

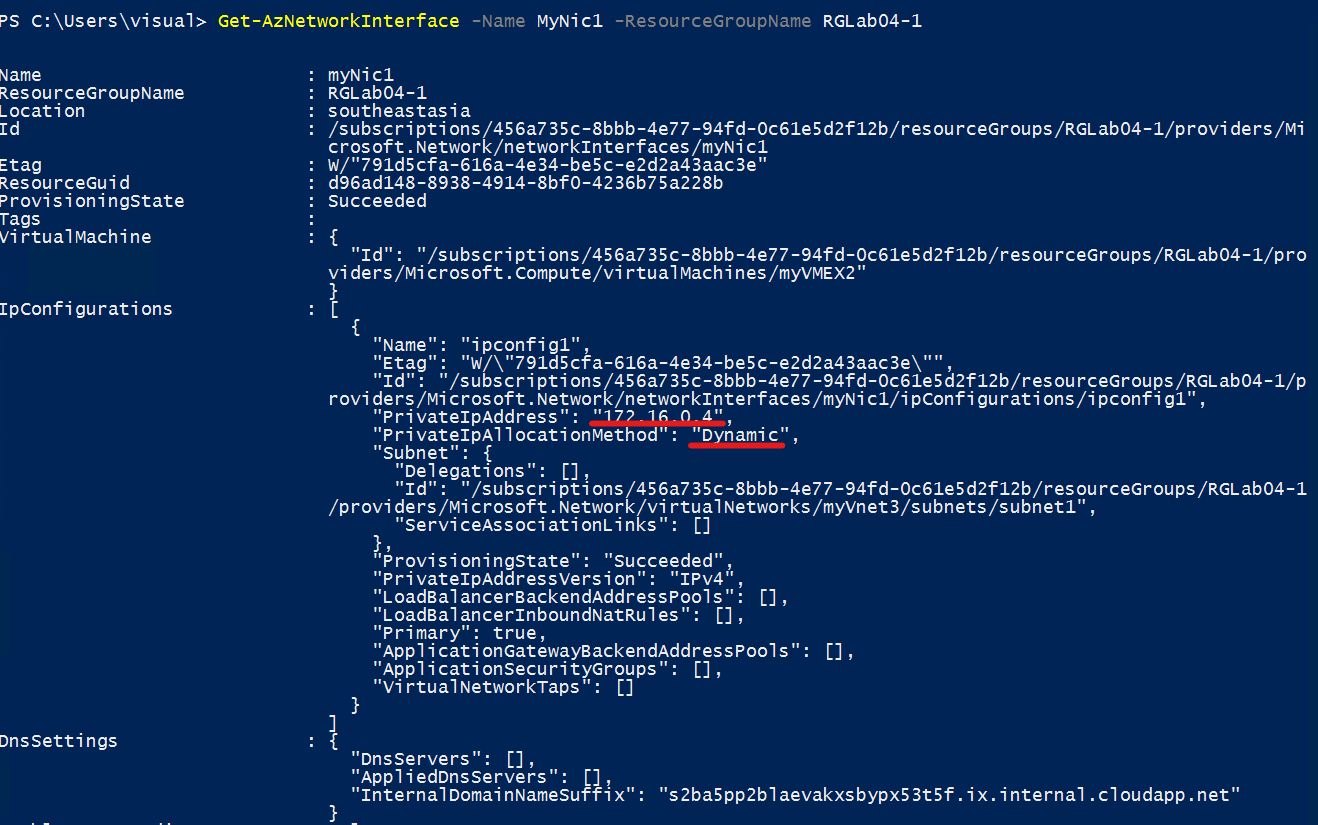

3. Thực hiện lệnh sau xem IP Mynic1:

Get-AzNetworkInterface -Name MyNic1 -ResourceGroupName RGLab04-1

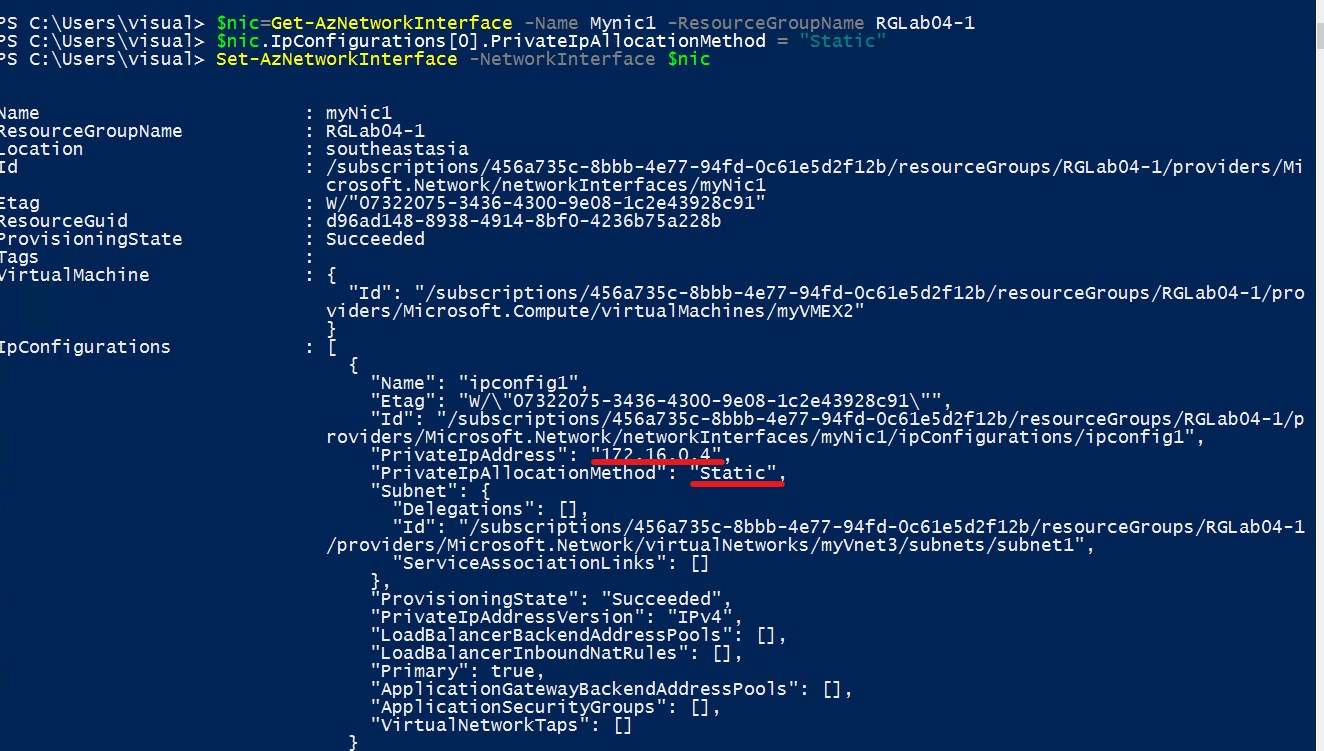

1. Tại Powershell thực hiện lệnh sau để chuyển sang dùng IP static:

- $nic=Get-AzNetworkInterface -Name Mynic1 -ResourceGroupName RGLab04-1

- $nic.IpConfigurations[0].PrivateIpAllocationMethod = “Static”

- Set-AzNetworkInterface -NetworkInterface $nic

Exercise 4. Service Endpoints

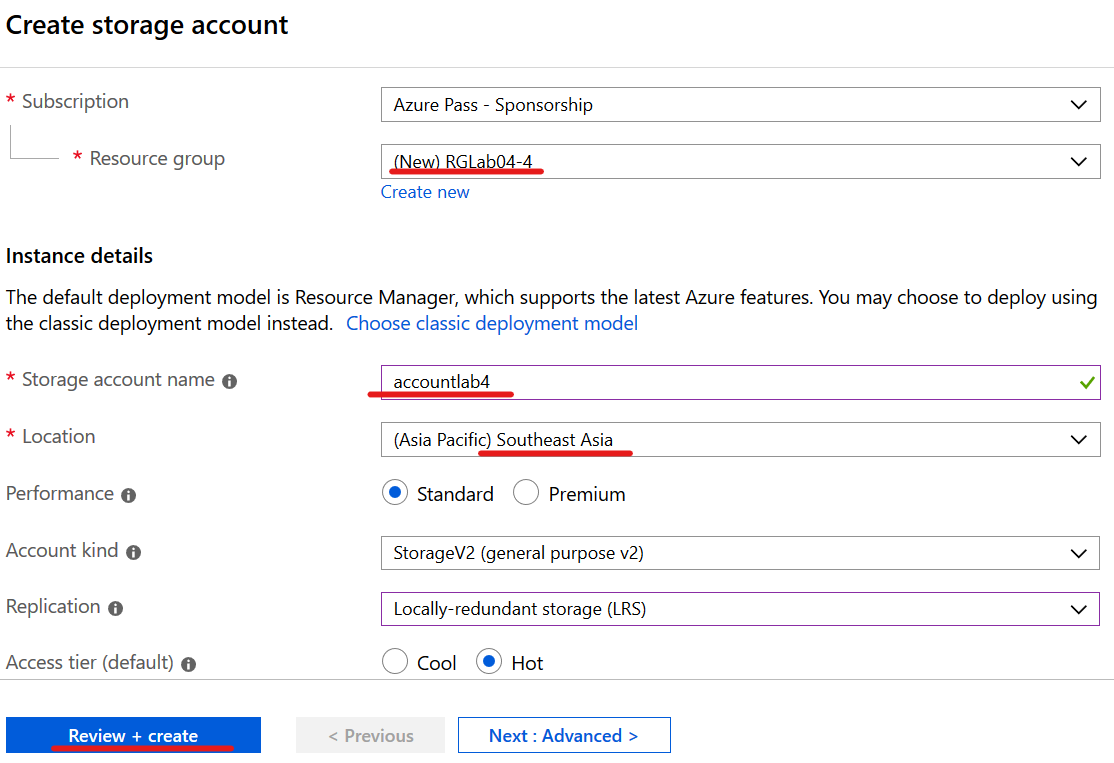

1. Tại Azure Portal, menu trái chọn storage accounts, và ấn Add.

2. Màn hình Create storage account nhập các thông tin sau:

- Subscription: chọn subscription của bạn.

- Resource group: ấn Create new, nhập vào RGLab04-4 ấn Ok

- Storage account name: accountlab4 (từ 3 – 24 ký tự, chỉ dùng chữ thường và số)

- Location: chọn Southeast Asia,

- Performance: Standard

- Account kind: StorageV2 (general-purpose v2)

- Replication: Locally redundant storage (LRS)

- Access tier: Hot

4. Ấn Review + Create và Create

5. Tại Azure Portal, menu trái chọn storage accounts, chọn accountlab4 vừa tạo.

6. Menu trái chọn File Shares và ấn file share,

7. Màn hình File Share, trong phần name nhập filesharelab04 (chỉ dùng chữ thường, số và dấu trừ), Quota: nhập vào 100GiB ấn Create.

8. Chọn filesharelab04, chọn upload và upload vài file lên filesharelab04.

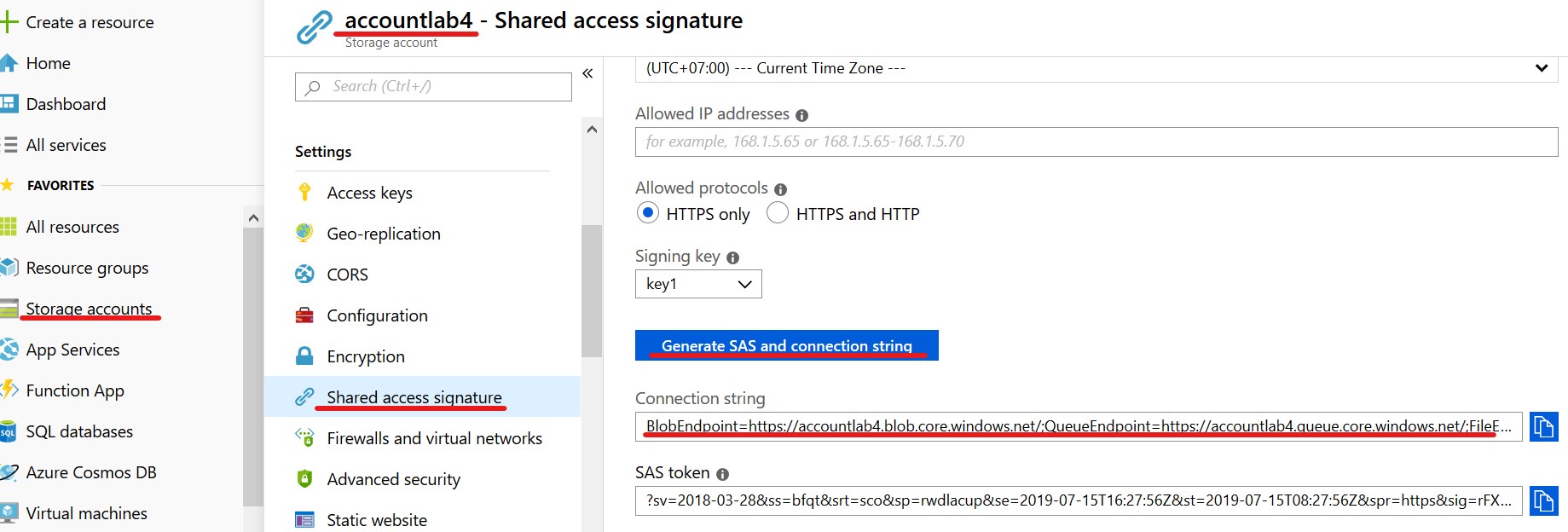

9. Tại Azure Portal, menu trái chọn storage accounts, chọn accountlab4, menu trái chọn Shared Access Signature,

10. Trong phần Allowed resource types check chọn 3 checkbox Services, Container, Object và ấn Generate SAS and connection string.

11. Copy giá trị trong phần connection string.

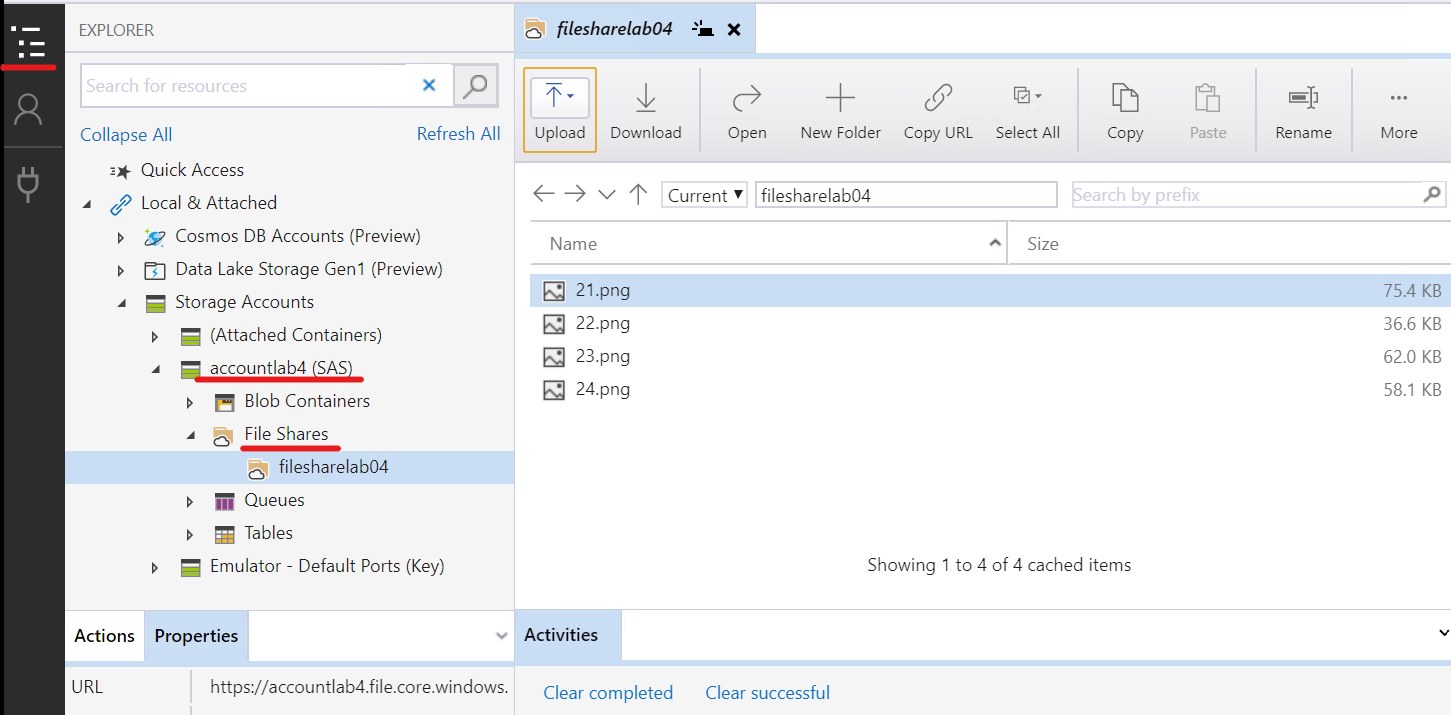

13. Ấn Add an Account, chọn Use a connection string và ấn Next

14. Màn hình Attach with Connection String, trong phần Connection string paste giá trị Connection String bạn đã copy ở bước 10, ấn Next và Connect. (nếu xuất hiện lỗi, bỏ qua lỗi này)

15. Kiểm tra user đã truy cập vào accountlab4 và filesharelab04.

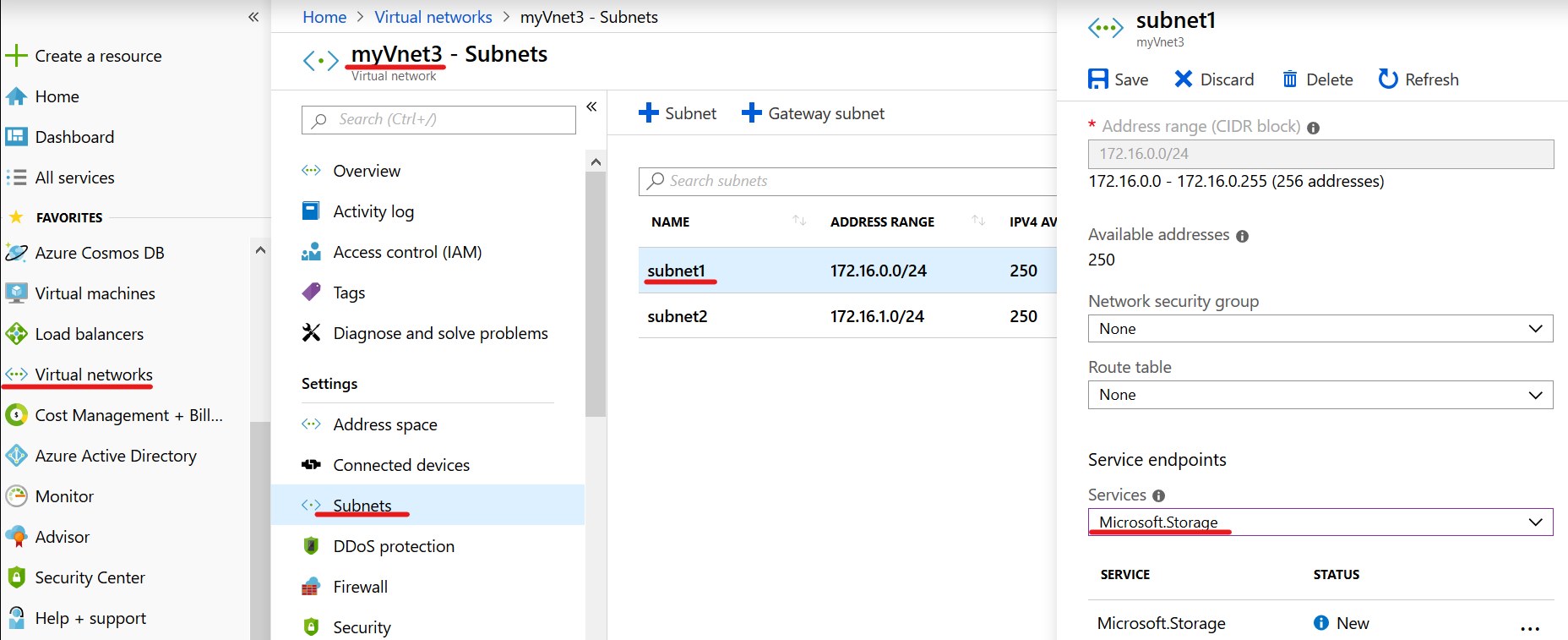

1. Tại Azure Portal, menu trái chọn virtual networks, và chọn myVnet3 bạn đã tạo ở Exercise 2.

2. Màn hình myVnet3, chọn subnets và chọn subnet1

3. Màn hình subnet1, trong phần Service endpoints chọn Microsoft.Storage, ấn Save.

1. Tại Azure portal chọn Storage Accounts, chọn accountlab4.

2. Màn hình accountlab4 chọn Firewalls and virtual networks, chọn option Selected network và chọn add existing virtual network

3. Màn hình Add networks, trong phần Virtual networks chọn MyVnet3, trong phần subnets chọn subnet1 (subnet mà bạn đã cấu hình service endpoint)

4. Ấn Enable, ấn Add và ấn Save.

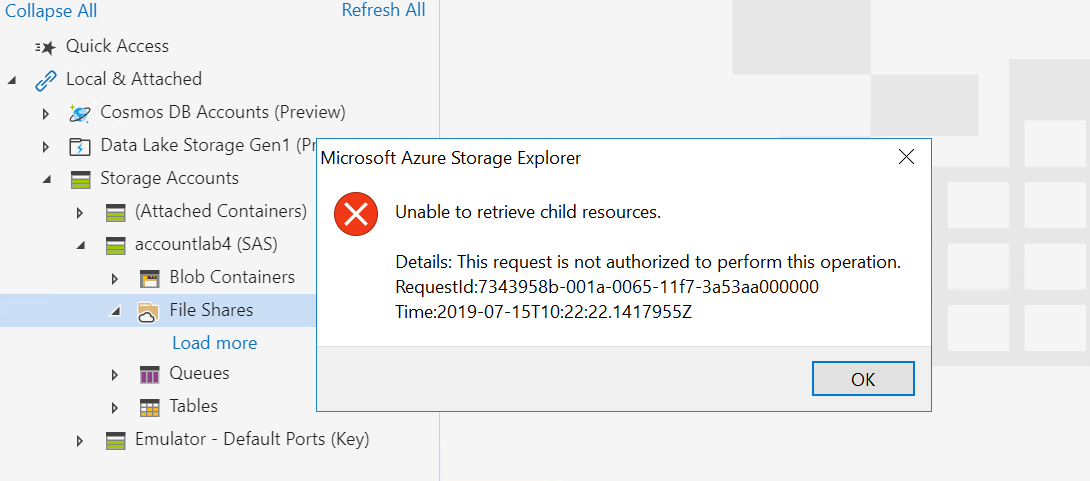

1. Trở lại Storage Explorer, phải chuột vào storage account chọn Refresh.

2. Chọn accountlab4 và filesharelab04 sẽ nhận được thông báo lỗi như hình bên dưới (không thể truy cập vào storage, chỉ có các VM nào thuộc MyVnet3, và subnet1 mới có thể truy cập vào Storage)

Exercise 5. DNS Name Resolution

1. Tại Azure Portal, menu trái chọn Create a Resource, tìm và chọn DNS Zone, ấn Create

2. Màn hình Create DNS zone nhập các thông tin sau:

- Subscription: chọn Subscription của bạn

- Resource group: ấn Create New, nhập vào RGLab04-5 ấn Ok

- Name: ctl.edu.vn

- Resource group location: chọn Southeast Asia

- Ấn Review + Create và ấn Create

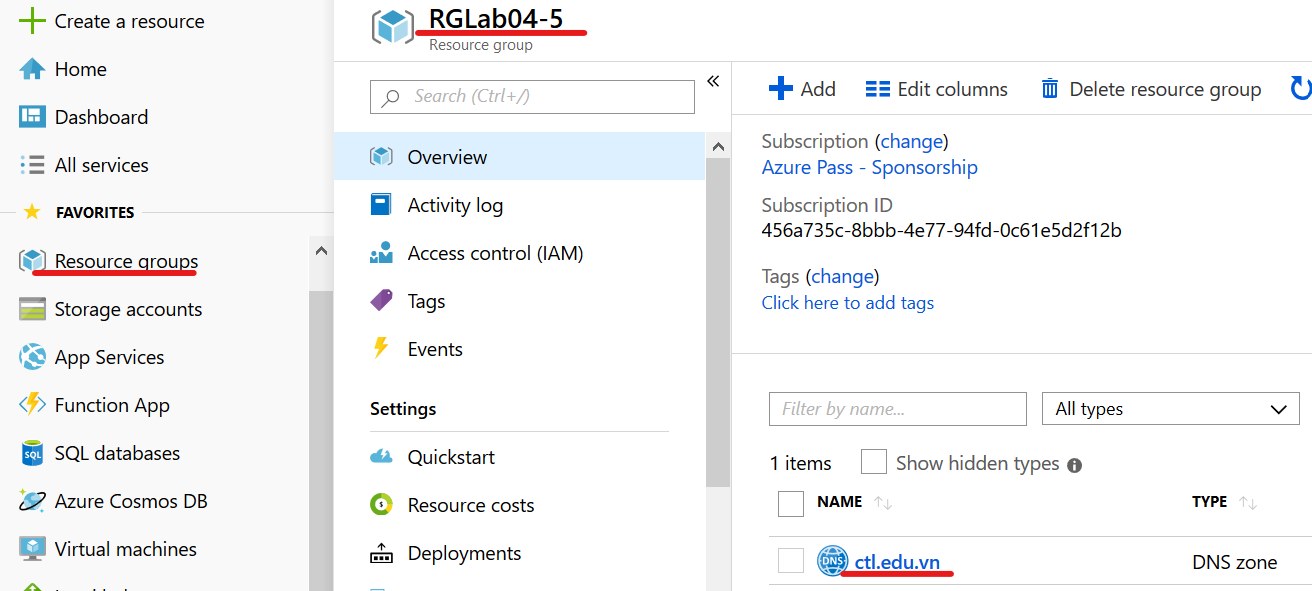

3. Menu trái chọn Resource Groups, chọn RGLab04-5 và chọn ctl.edu.vn vừa tạo

1. Tại Azure portal, menu trái chọn Resource groups, chọn RGLab04-5 và chọn ctl.edu.vn vừa tạo.

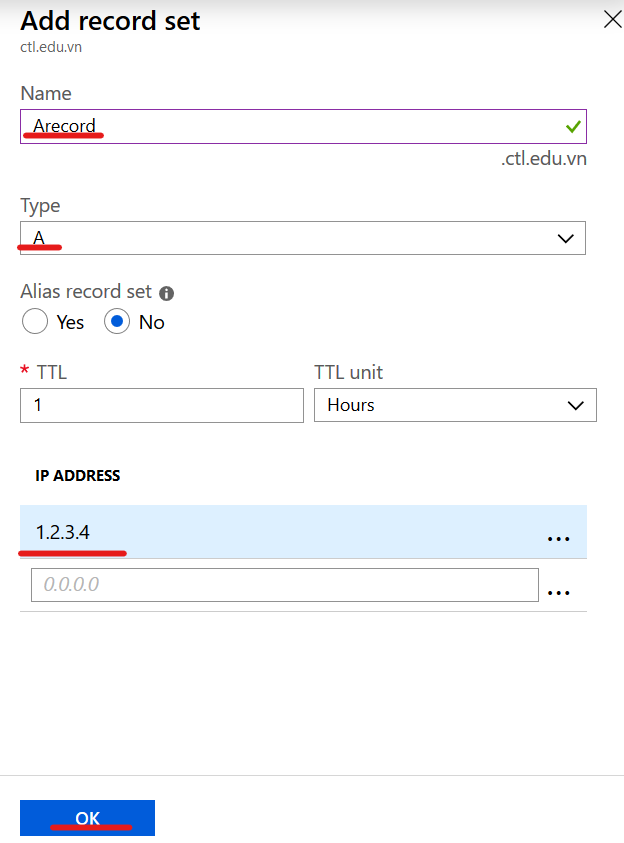

2. Màn hình ctl.edu.vn ấn + Record Set,

3. Màn hình Add Record Set, Name: nhập vào ARecord, Type: chọn A, IP Address: 1.2.3.4, ấn Ok

4. Kiểm tra record đã được tạo.

1. Tại Azure portal, vào Cloud shell, góc trái màn hình Cloud shell chọn PowerShell

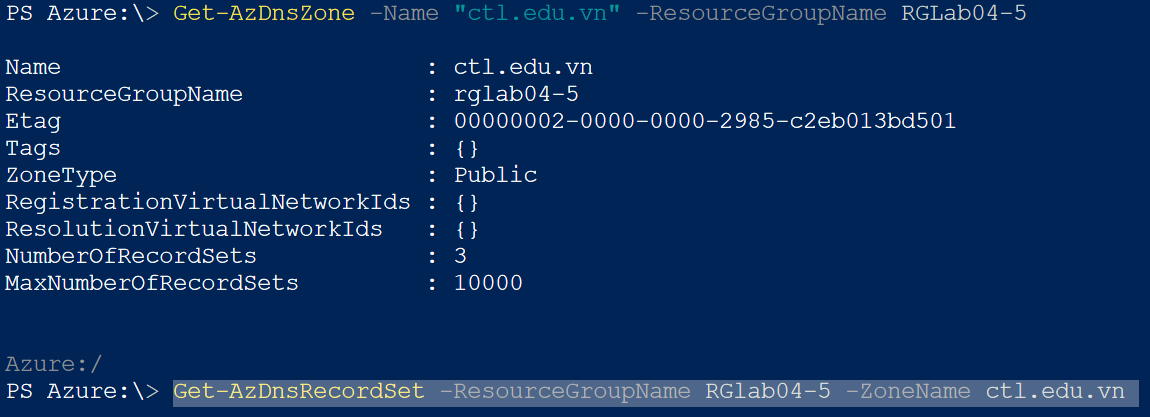

2. Thực hiện lệnh sau để xem thông tin DNS Zone:

Get-AzDnsZone -Name “ctl.edu.vn” -ResourceGroupName RGLab04-5

3. Tiếp tục lệnh sau để xem thông tin record set:

Get-AzDnsRecordSet -ResourceGroupName RGlab04-5 -ZoneName ctl.edu.vn

1. Trở lại Azutre Portal, menu trái chọn All services, tìm DNS Zones, click vào ngôi sao bên phải DNS Zones để xuất hiện DNS zones ở menu trái.

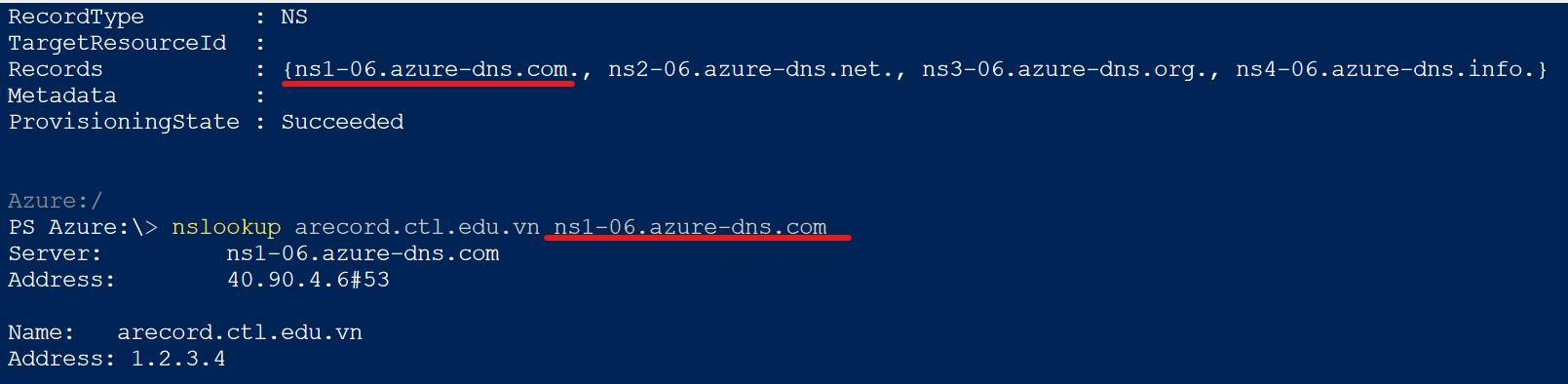

2. Menu trái chọn DNS Zones, chọn vào DNS zone của bạn (trong bài lab này là ctl.edu.vn), xem thông tin của 4 Name Server (NS)

3. Bạn cũng có thể dùng Cloud Shell để xem thông tin Name Server

- $zone = Get-AzDnsZone –Name ctl.edu.vn –ResourceGroupName RGlab04-5

- Get-AzDnsRecordSet –Name “@” –RecordType NS –Zone $zone

(ghi chú lại giá trị của 1 name server cho phần tiếp theo)

1. Tại Cloud Shell thực hiện lệnh sau để xem IP của a record:

nslookup arecord.ctl.edu.vn ns1-06.azure-dns.com

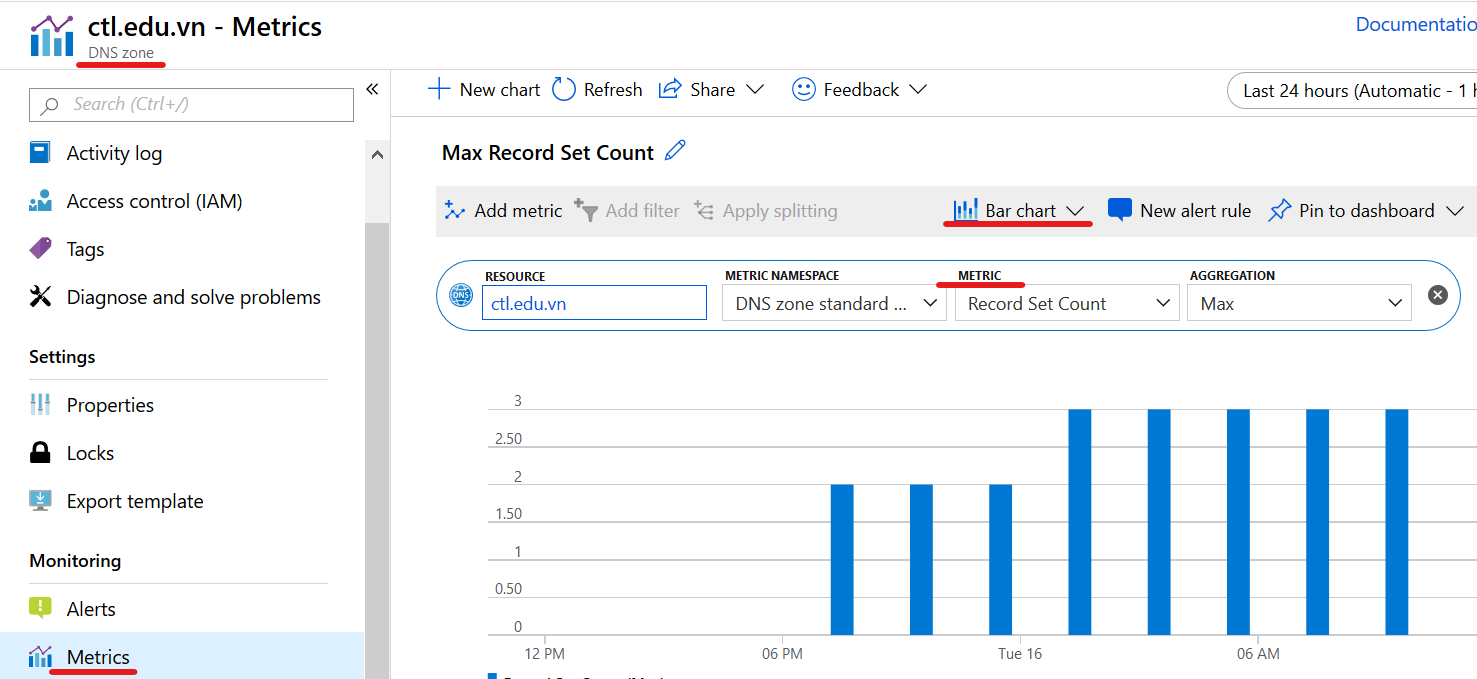

1. Tại Azure portal, menu trái chọn DNS zones, chọn DNS zone của bạn (trong bài lab này là ctl.edu.vn)

2. Menu trái chọn Metrics, tại cột Metrics chọn các giá trị cần xem.

3. Bạn cũng có thể chọn kiểu đồ thị cần xem.

Exercise 6. Network Security Groups (NSGs)

1. Tại Azure Portal, menu trái chọn All services, tìm Network Security Groups, click vào ngôi sao bên phải Network Security Groups để xuất hiện ở menu trái.

2. Menu trái chọn Network Security Groups, Ấn +Add

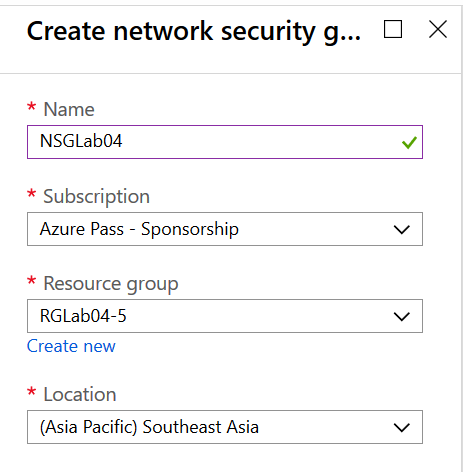

3. Màn hình Create Network Security Groups nhập các thông tin sau ấn Create

- Subscription: chọn Subscription của bạn

- Resource Group: chọn RGLab04-6

- Name: NSGLab04 (tên duy nhất)

- Location: chọn Southeast Asia

- Ấn Create (chờ tạo NSG xong)

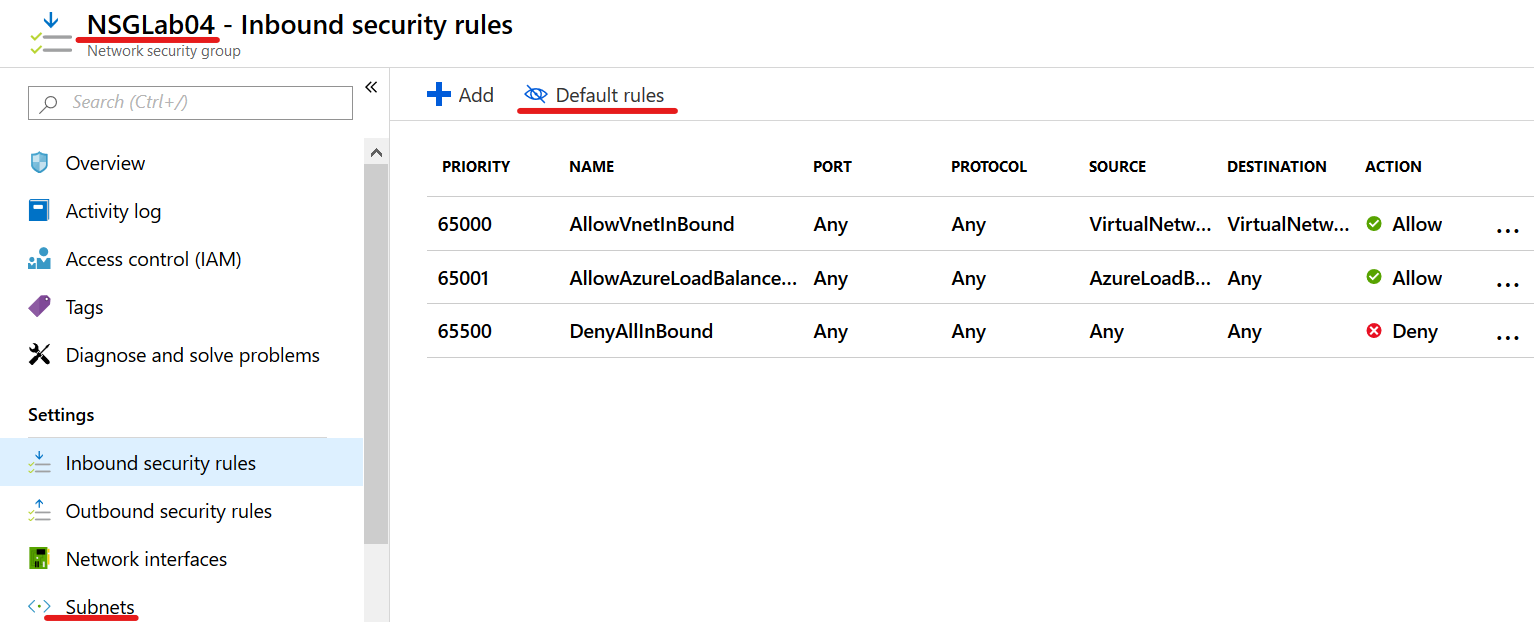

1. Chọn NSGLab04 (NSG vừa tạo), (lưu ý NSG có thể liên kết đến subnets và NICs)

2. Menu trái chọn Overview, quan sát 3 rule của Inbound security rules và 3 rule của Outbound security rules.

3. Menu trái chọn Inbound security rules, bạn có thể ấn vào Default rules để ẩn hoặc hiện các rule mặc định.

4. Ấn + Add xuất hiện màn hình inbound security rule.

5. Click vào Basic để chuyển sang Advanced mode (quan sát các thông số ).

6. Menu trái chọn Subnet, ấn Associate để chọn Virtual Network và Subnet áp đặt NSG.

7. Tại Azure portal, menu trái chọn Resource Groups, xóa tất cả các Resource group bạn đã tạo trong bài lab này.

Mr CTL