Windows Local Administrator Password Solution (Windows LAPS), là một built-in feature trong Windows quản lý và sao lưu Password local Administrator account trên các máy tính đã join vào Domain Controller.

LAPS tăng cường bảo mật bằng password phức tạp và duy nhất, giảm gánh nặng cho IT:

- Tạo password local admin ngẫu nhiên, phức tạp cho từng máy member.

- Giảm thiểu rủi ro bị tấn công khi mật khẩu bị lộ.

Windows LAPS được tích hợp vào Windows Server 2025 và Windows 11 qua các bản cập nhật, không cần cài đặt thêm như các phiên bản trước.

Windows LAPS cũng quản lý và sao lưu password Directory Services Restore Mode (DSRM) trên Active Directory domain controllers, và Domain Administrator có thể sử dụng password này khi cần.

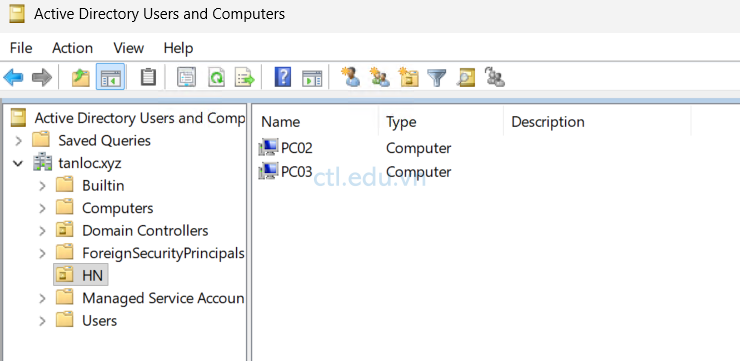

Mô hình lab gồm 3 máy:

- DC01: Domain Controller (Windows Server 2025)

- PC02, PC03: Đã join domain ( Windows 11 23H2 trở lên, Windows Server 2025)

Các bước cấu hình LAPS trên Windows Server 2025:

Task 1. Chuẩn Bị OU, Computer Account và Group

- Tại máy DC1 vào Windows Powershell (run as administrator) thực hiện lênh sau để tạo OU HN, và move PC02, PC03 vào OU HN (thay tanloc.xyz bằng domain của bạn)

- New-ADOrganizationalUnit -Name “HN”

- Get-ADComputer -Filter ‘name -like “PC*”‘ | Move-ADObject -TargetPath “OU=HN,DC=Tanloc,DC=xyz”

2. Vào Run nhập lệnh DSA.MSC vào Active Directoty Users and Computers

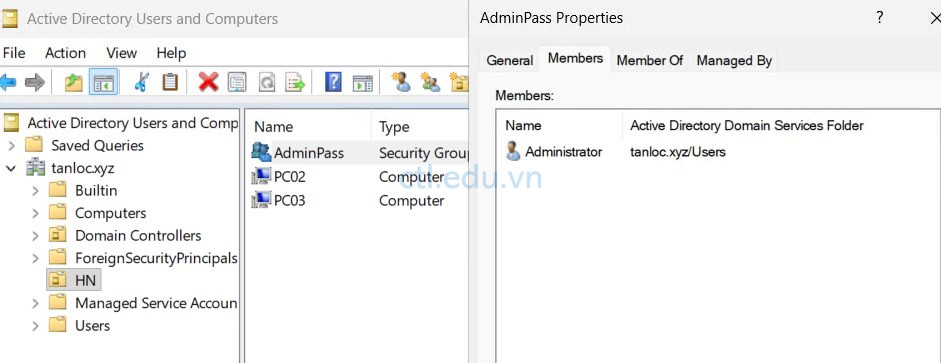

3. Tạo group AdminPass trong OU HN và add user Administrator và user nào bạn muốn cấp quyền truy cập vào password Admin local.

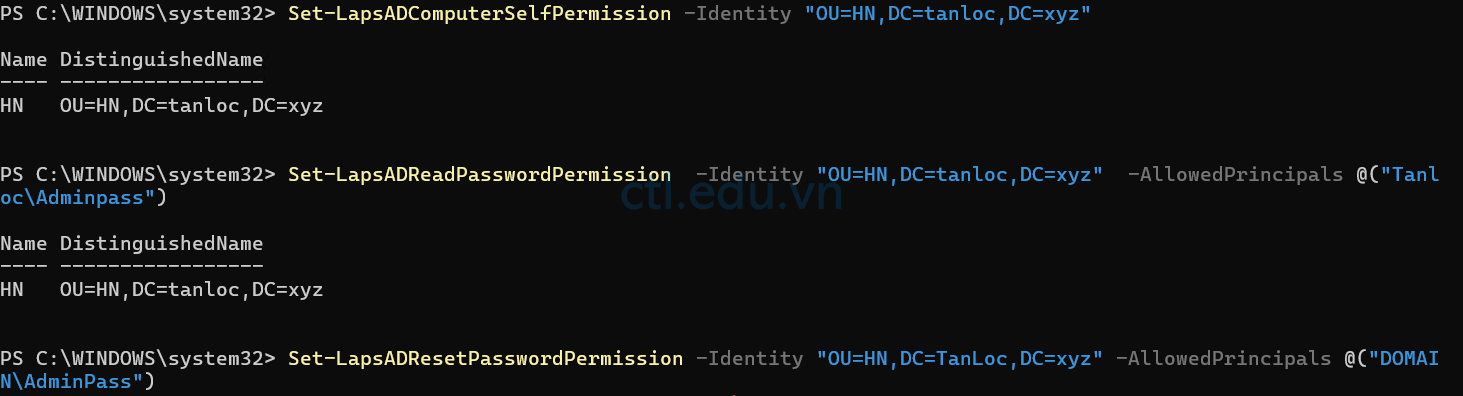

Task 2. Update AD Schema và Cấp Quyền Quản Lý LAPS

1. Cũng tại máy DC1 vào Windows PowerShell (run as administrator) thực hiện lệnh sau để cập nhật Schema và ấn phím A khi có yêu cầu:

Update-LapsADSchema -Verbose

2. Tiếp tục thực hiện lệnh sau để cấp quyền quản lý LAPS trong OU HN

Set-LapsADComputerSelfPermission -Identity “OU=HN,DC=tanloc,DC=xyz”

3. Thực hiện lệnh sau để cấp quyền cho groups AdminPass có quyền Read LAPS passwords:

Set-LapsADReadPasswordPermission -Identity “OU=HN,DC=tanloc,DC=xyz” -AllowedPrincipals @(“Tanloc\Adminpass”)

4. Thực hiện lệnh sau để cấp quyền cho groups AdminPass có quyền force password expiry:

Set-LapsADResetPasswordPermission -Identity “OU=HN,DC=TanLoc,DC=xyz” -AllowedPrincipals @(“Tanloc\AdminPass”)

5. Reboot lại DC01

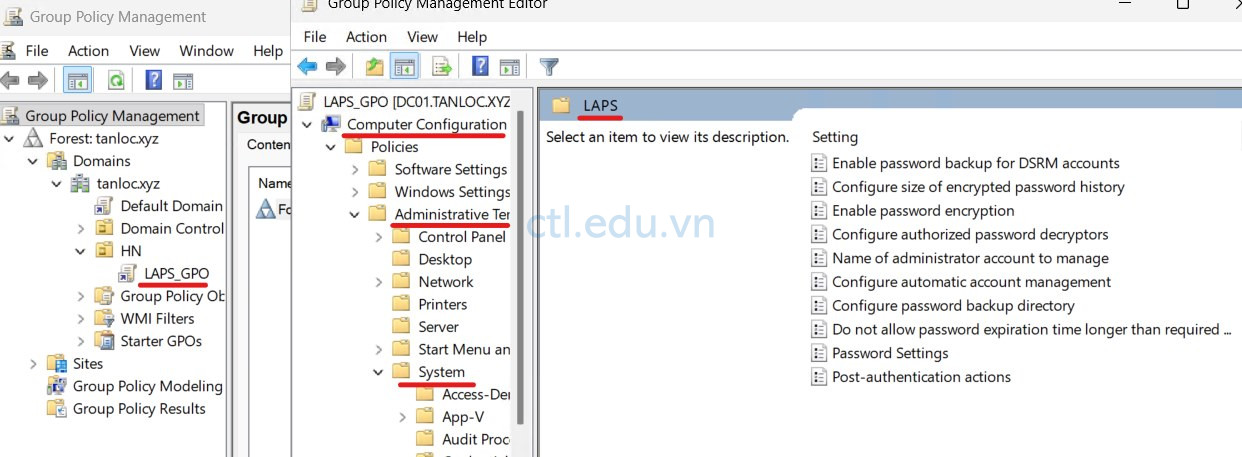

Task 3: Cấu hình LAPS Group Policy

1. Tại máy DC1 vào run gõ lệnh GPMC.MSC để vào Group Policy Management.

2. Tại Group Policy Management chọn Forest: tanloc.xyz > Domains> tanloc.xyz, phải chuột vào ou HN, chọn Create a GPO in this domain, and Link it here.

3. Cửa sổ New GPO, trong phần Name nhập vào LAPS_GPO, ấn OK

4. Phải chuột vào LAPS_GPO vừa tạo, chọn Edit.

5. Cửa sổ Group Policy Management Editor, trong phần Computer Configuration, chọn Policies > Administrative Templates> System > LAPS.

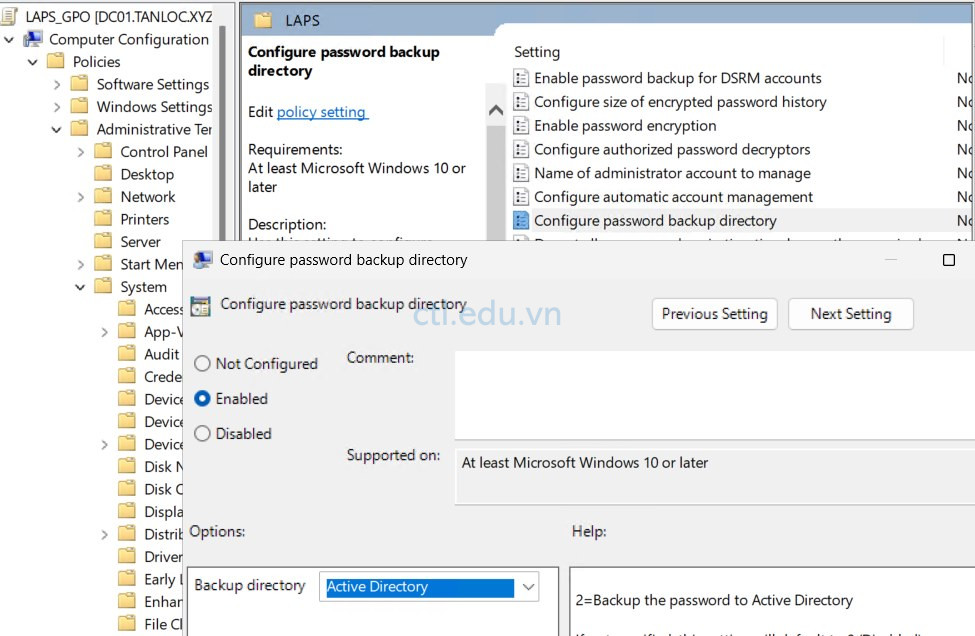

6. Cửa sổ bên phải double click vào Configure Password Backup directory, Chọn Enable và trong phần Backup directory chọn Active directory, ấn OK.

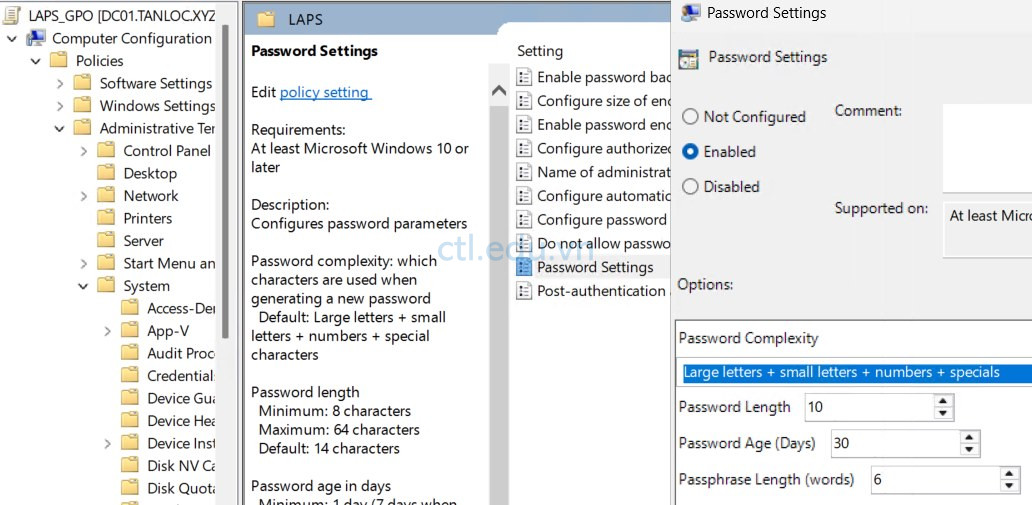

7. Tiếp tục double click vào Password Settings, chọn Enabled, và chọn các thành phần sau:

- Password Complexity : large letters, small letters, numbers, specials

- Password Length: nhập vào 10

- Password Age (Days): 30

- Passphrase Lenght: 6

- ấn OK.

8. Vào Run thực hiện lệnh GpUpdate /force

9. Trở lại Powershell thực hiện tiếp lệnh sau để yêu cầu LAPS xử lý Policy đã cấu hình:

Invoke-LapsPolicyProcessing

10. Reboot lại máy PC02 và PC03

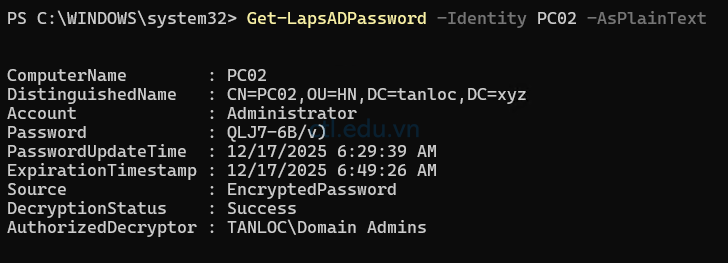

11. Sau khi PC02 và PC03 khởi động xong, Trở lại Powershell trên DC01 thực hiện tiếp lệnh sau để xem password của local administrator trên máy PC02, và dùng password này để logon vào PC02 bằng quyền local administrator.

Get-LapsADPassword -Identity PC02 -AsPlainText

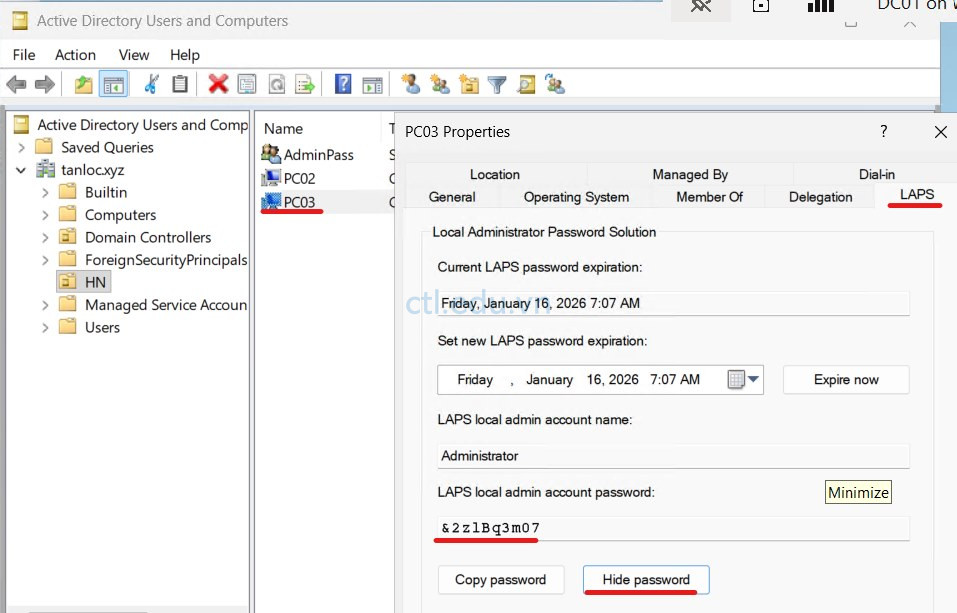

12. Tại máy DC01 vào DSA.MSC, double click vào PC03, chọn tab LAPS , và ấn show Password. Sử dụng Password này đăng nhập vào PC03 bằng quyền local administrator

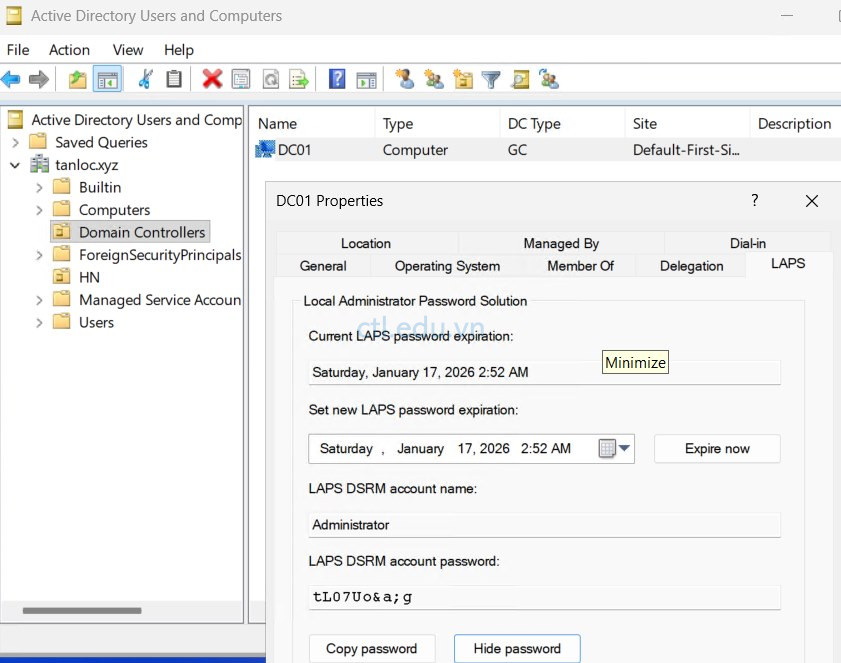

Task 4. DSRM Account Management (Domain Controllers Only)

1. Tại máy DC1 vào run gõ lệnh GPMC.MSC để vào Group Policy Management.

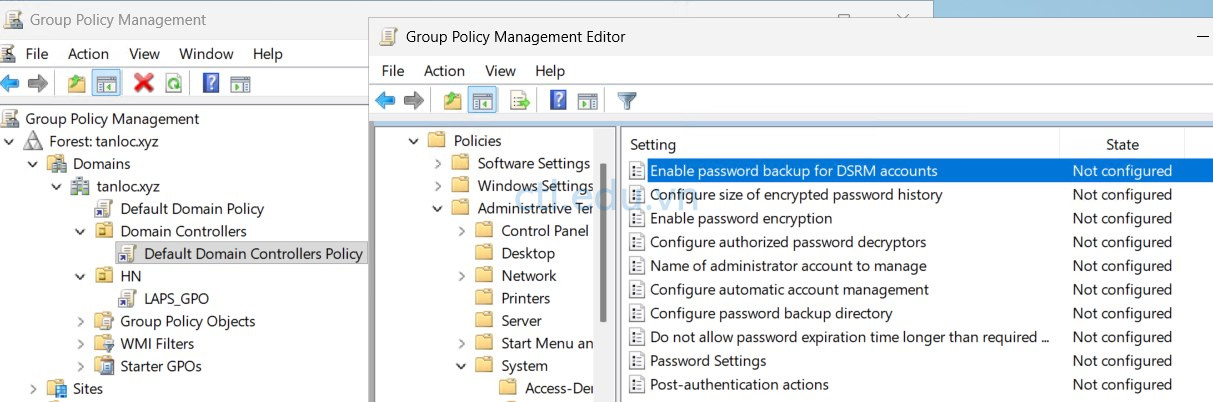

2. Tại Group Policy Management chọn Forest: tanloc.xyz > Domains> tanloc.xyz> Domain Controller, phải chuột vào Default Domain Controllers Policy chọn Edit.

3. Cửa sổ Group Policy Management Editor, trong phần Computer Configuration, chọn Policies > Administrative Templates> System > LAPS.

4. Cửa sổ bên phải double click vào Configure Password Backup directory, Chọn Enable và trong phần Backup directory chọn Active directory, ấn OK.

5. Tiếp tục double click vào Password Settings, chọn Enabled, và chọn các thành phần sau:

- Password Complexity : Large letters, Small letters, Numbers, Specials

- Password Length: nhập vào 10

- Password Age (Days): 30

- Passphrase Lenght: 6

- ấn OK.

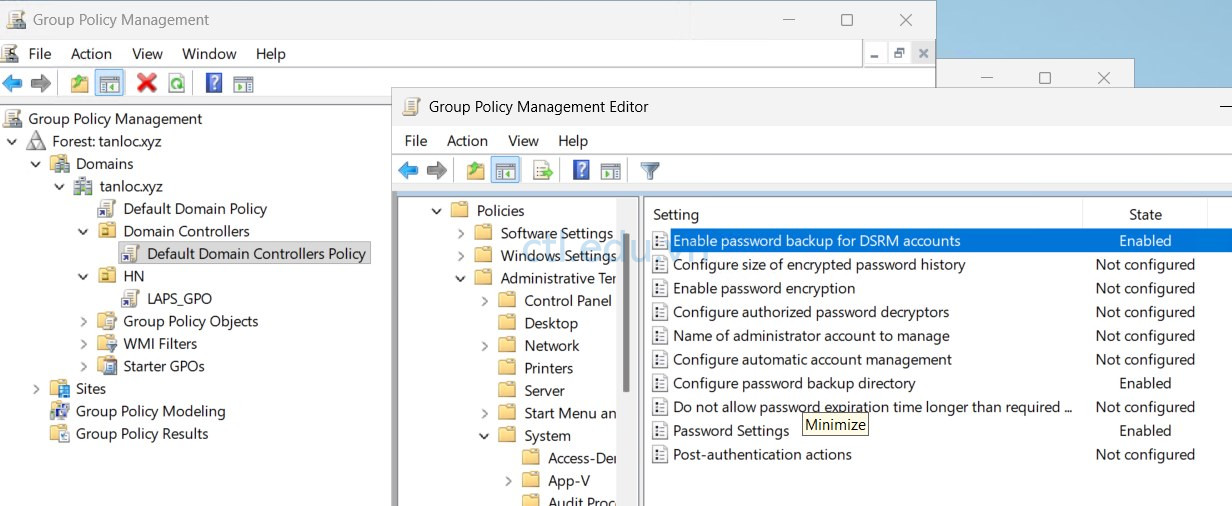

6. Tiếp tục double click vào Enable Password Backup for DSRM Accounts, Chọn Enable và ấn OK

7. Vào Run thực hiện lệnh GpUpdate /force

8. Trở lại Powershell thực hiện sau để yêu cầu LAPS xử lý Policy đã cấu hình:

Invoke-LapsPolicyProcessing

9. Reboot lại máy DC01

10. Tại máy DC01 vào DSA.MSC, Chọn Domain Controllers, double click vào DC01, chọn tab LAPS, và ấn Show Password để xem DSRM Password của máy DC01.